平成21年春期試験午後問題 問9

問9 情報セキュリティ

⇱問題PDF

ファイアウォールの設定に関する次の記述を読んで,設問1~4に答えよ。

ファイアウォールの設定に関する次の記述を読んで,設問1~4に答えよ。

広告

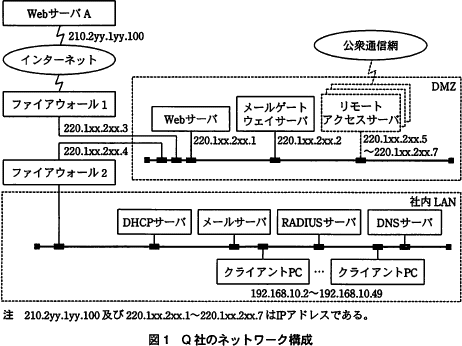

Q社のネットワーク構成を図1に示す。なお,図中のリモートアクセスサーバは,現在はまだ設置されていない。また,WebサーバAは,外部のサーバである。 Q社では,次の情報セキュリティポリシーに基づいて,ファイアウォールの設定などを行っている。

Q社では,次の情報セキュリティポリシーに基づいて,ファイアウォールの設定などを行っている。

〔情報セキュリティポリシー〕

〔ファイアウォール1の設定〕

〔ファイアウォール2の設定〕

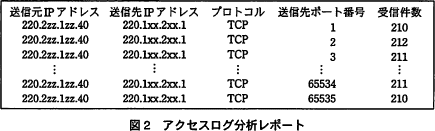

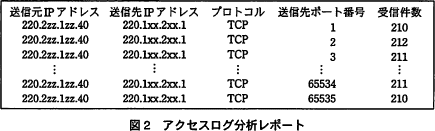

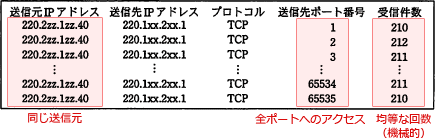

アクセスログを基に,ある日にファイアウォール1で遮断された通信を送信元IPアドレス別に分析し,図2のようなレポートを作成した。この結果から,iの危険性が認められるので,ファイアウォールの設定を見直した。 〔携帯電話を経由したリモートアクセス接続計画〕

〔携帯電話を経由したリモートアクセス接続計画〕

Q社では,営業活動の効率を上げるために,営業員にノートPCを携帯させ,携帯電話を経由して社内LANにアクセスできる環境を構築することを計画している。その際のセキュリティ対策は,次のとおりである。

〔情報セキュリティポリシー〕

- インターネットからは,自社のWebサーバ及びメールゲートウェイサーバあての通信のほか,社内LANからインターネット上のWebサーバを参照したときの応答の通信を通過させる。

- 社内LANからは,電子メールを送受信するための通信及びインターネット上のWebサイトを参照するための通信だけを許可する。

- インターネットへ送信する電子メールは,メールサーバからメールゲートウェイサーバを経由して送信される。また,インターネットから受信した電子メールはメールゲートウェイサーバを経由し,直ちにメールサーバに転送される。

- ファイアウォール1及び2のアクセスログを毎日チェックし,異常なアクセスがあれば,その対応策を検討するとともに,ファイアウォールの設定変更などを行う。

〔ファイアウォール1の設定〕

- 静的パケットフィルタリング機能

インターネットからaへの通信,及び社内LANからインターネットへの通信は,いずれも送信先IPアドレス,送信先ポート番号及びプロトコルを参照して,アクセスを制御している。また,bから社内LANへの通信は,次の動的パケットフィルタリング機能によって通過させるもの以外,すべて遮断する。 - 動的パケットフィルタリング機能

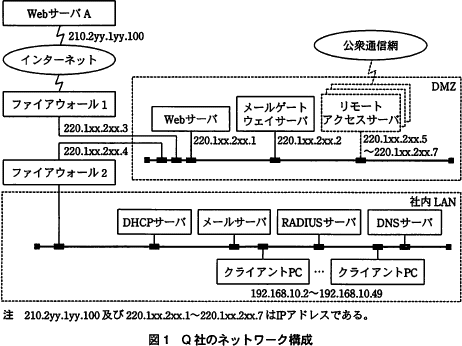

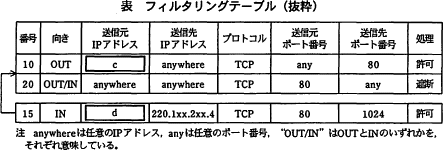

社内LAN上のクライアントPCから,TCPを使ったインターネット上のWebサイト参照に関しては,フィルタリングテーブルが表のように設定されている。クライアントPCから図1のWebサーバAを参照した際の応答のパケットを通過させるために,例えばクライアントPC(192.168.10.5)からフィルタリングテーブルの行番号10によって許可されるパケットを送信すると,動的パケットフィルタリング機能では行番号10と行番号20の間に行番号15の行を挿入する。行番号15の行は,TCPセッションの終了パケット受信後に削除する。

- ステートフルインスペクション機能

社内LANからインターネット上のサイトを参照したときの応答のパケットを通過

させる際に,パケットの順番を管理するTCPヘッダーのシーケンス番号の妥当性を確

認して通過させる。これによって,eの脅威からネットワークを防御する。

〔ファイアウォール2の設定〕

- 静的パケットフィルタリング機能

メールゲートウェイサーバとメールサーバの間の通信は,双方向とも許可する。それ以外の通信は,f及びDMZ上のサーバからgへは,次の動的パケットフィルタリング機能によって通過させるもの以外,すべて遮断し,gからは,いずれも送信先IPアドレス,送信先ポート番号及びプロトコルを参照して許可するか遮断するかを決定する。 - 動的パケットフィルタリング機能

ファイアウォール1の設定と同様の設定を適用する。 - IPアドレスの変換機能

社内LANからインターネットへの同時複数通信を可能にするために,NAPTを利用して,プライベートIPアドレスからグローバルIPアドレスへ変換する。これは,グローバルIPアドレス数の不足を解消するとともに,hという効果も実現している。

アクセスログを基に,ある日にファイアウォール1で遮断された通信を送信元IPアドレス別に分析し,図2のようなレポートを作成した。この結果から,iの危険性が認められるので,ファイアウォールの設定を見直した。

Q社では,営業活動の効率を上げるために,営業員にノートPCを携帯させ,携帯電話を経由して社内LANにアクセスできる環境を構築することを計画している。その際のセキュリティ対策は,次のとおりである。

- 複数の営業員からの同時接続を可能にするために,ダイヤルアップ接続に利用するリモートアクセスサーバをDMZに3台設置する。同サーバには認証機能をもたせず,社内LANに設置されているjで認証を行う。これによって,認証情報の安全性を確保するとともに,kを可能にする。

- ファイアウォール2では,リモートアクセスサーバとj及びリモートアクセスを許可された社内LAN上のサーバとの通信を許可するように,パケットフィルタリングの設定を追加する。

広告

設問1

本文中のa,b,f,gに入れる適切な字句を解答群の中から選び,記号で答えよ。解答は重複して選んでもよい。

a,b,f,g に関する解答群

- DMZ

- インターネット

- 社内LAN

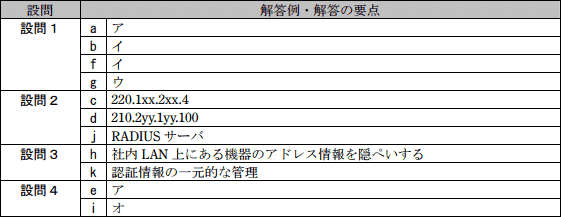

解答例・解答の要点

a:ア

b:イ

f:イ

g:ウ

b:イ

f:イ

g:ウ

解説

〔abについて〕まず先に空欄bに入る字句を特定します。

ネットワーク図を見ると社内LANとDMZ間で行われる通信はファイアウォール1を通過しないことがわかります。つまりファイアウォール1で制御すべき社内LANへの通信は送信元がインターネットのものに限られます。

さらに動的パケットフィルタリングの説明が社内LAN-インターネットの通信を制御する内容であることからも、空欄bにはインターネットが入るとわかります。

∴b=イ:インターネット

インターネットからのQ社に向けた通信の宛先は「DMZ」又は「社内LAN」のいずれかになります。空欄bにインターネットが入り、インターネットから社内LANの通信制御を説明する文となるため、空欄aにはインターネットからのもう一つのあて先であるDMZが入ると判断できます。

∴a=ア:DMZ

〔fgについて〕

前後の文より、空欄f、gにはインターネット又は社内LANのいずれかが入ると判断できます。

ファイアウォール1のときと同じく、ネットワーク図よりDMZとインターネット間で行われる通信はファイアウォール2を通過しないことがわかります。本文中には「DMZ上のサーバからgへは…」と記述されていますが、ファイアウォール2で制御すべきDMZからの通信は、宛先が社内LANのものに限られるため空欄gは社内LANになります。

また、空欄gが社内LANなので、空欄fにはインターネットが入ります。

∴f=イ:インターネット

g=ウ:社内LAN

広告

設問2

本文中のc,d,jに入れる適切な字句を答えよ。なお,jには,図1中にあるサーバの名前が入る。

解答例・解答の要点

c:220.1xx.2xx.4

d:210.2yy.1yy.100

j:RADIUSサーバ

d:210.2yy.1yy.100

j:RADIUSサーバ

解説

〔cについて〕ファイアウォール1のフィルタリングルール(抜粋)は、社内LAN上のクライアントPCからインターネット上のWebサーバをへのWebアクセスを制御するものです。

項番10のルールは、送信元ポート番号:any、送信先ポート番号:80番、処理:許可となっています。80番はHTTPのポート番号ですから、本ルールはインターネット上の任意のWebサーバに対するHTTPリクエストを許可するものであるとわかります。社内LANから送信されたHTTPリクエストがファイアウォール2を通る際、ファイアウォール2は(3)で説明されているNAPT機能によって、送信元IPアドレスをプライベートアドレスからグローバルアドレスに書き換えます。このため、ファイアウォール1に到達するHTTPリクエストの送信元IPアドレスには必ずファイアウォール2のグローバルIPアドレス(220.1xx.2xx.4)が設定されていることとなります。

したがって、ファイアウォール1で許可するHTTPリクエストの送信元IPアドレス欄には 220.1xx.2xx.4 が当てはまります。

∴c=220.1xx.2xx.4

〔dについて〕

項番15はHTTPリクエストに対するHTTPレスポンス(応答)を許可するために一時的に挿入されるルールです。本文中に、項番15のルールは「クライアントPCからWebサーバAを参照した際の応答パケットを通過させる」とあるため、送信元がWebサーバA、送信先がクライアントPCの通信を許可するルールと判断できます。

したがって、送信元IPアドレス欄にはWebサーバAのIPアドレス 210.2yy.1yy.100 が入ります。

∴d=210.2yy.1yy.100

〔jについて〕

設問中に空欄jには「図1中のサーバ名が入る」とヒントが与えられています。さらに「社内LANに設置されているjで…」という記述から社内LANの4つのサーバ(DHCP、メール、RADIUS、DNS)のどれかが入るとわかります。4つのサーバのうち認証機能を担うのはRADIUSサーバだけであるため、これが正解です。

∴j=RADIUSサーバ

- RADIUS(Remote Authentication Dial In User Service)

- 認証情報、認証手続および利用ログの記録(アカウンティング)をネットワーク上のサーバに一元化することを目的としたシステム。アクセスサーバ機能と認証サーバ機能を分離した構成をとるため、複数のアクセス手段がある場合でも単一のサーバに認証を集約できる。

広告

設問3

本文中のhには,社内LANのセキュリティを維持するのに有効な機能に関する字句が,kには,jが果たすべき役割に関する字句がそれぞれ入る。hに入れる適切な字句を30字以内で,kに入れる適切な字句を20字以内で答えよ。

解答例・解答の要点

h:社内LAN上にある機器のアドレス情報を隠ぺいする (24文字)

k:認証情報の一元的な管理 (11文字)

k:認証情報の一元的な管理 (11文字)

解説

〔hについて〕社内LANの構成情報を知られると攻撃が行われるリスクが増加します。

NAPTを使用すると送信元プライベートアドレスがグローバルアドレスに変換されるため、インターネット上の通信相手にはクライアントPCに設定されているIPアドレスを知られずに済みます。これにより社内LANの構成情報を秘匿するセキュリティ効果が望めます。

∴h=社内LAN上にある機器のアドレス情報を隠ぺいする

〔kについて〕

空欄kの機能を提供する空欄jのサーバは、RADIUSサーバです。

RADIUSは、認証情報、認証手続および利用ログの記録(アカウンティング)をネットワーク上のサーバに一元化することを目的としたプロトコルです。RADIUSでは、アクセスサーバと認証サーバの機能を分離した構成をとるため、複数のアクセス手段がある場合でも単一のサーバに認証機能を集約できる利点があります。

∴k=認証情報の一元的な管理

広告

設問4

本文中のeとiに入れる攻撃手法を解答群の中から選び,記号で答えよ。

e,i に関する解答群

- IPスプーフィング

- SQLインジェクション

- クロスサイトスクリプティング

- パスワードクラッキング

- ポートスキャン

解答例・解答の要点

e:ア

i:オ

i:オ

解説

解答群の各攻撃の特徴は次の通りです。- IPスプーフィング

- 攻撃者が身元を隠すためや応答パケットを攻撃対象に送りつけるために、IPヘッダーに含まれる送信元IPアドレスを偽装してアクセスを試みる行為

- SQLインジェクション

- Webアプリケーションに対してデータベースへの命令文を構成する入力データとして与え、Webアプリケーションが想定していないSQL文を意図的に実行させることでデータベースを破壊したり情報を搾取する攻撃手法

- クロスサイトスクリプティング

- 動的にWebページを生成するアプリケーションのセキュリティ上の不備を意図的に利用して、悪意のあるスクリプトを混入させることで、攻撃者が仕込んだ操作を実行させたり、別のサイトを横断してユーザのクッキーや個人情報を盗んだりする攻撃手法

- パスワードクラッキング

- 正規のユーザ以外の者が不正な手段を用いてパスワード認証を突破しようとする行為

- ポートスキャン

- コンピュータやルータのアクセス可能な通信ポートを外部から調査する行為。不正アクセスを行うための下調べや、脆弱性検査などの目的で実施される

ステートフルインスペクション方式は、ダイナミックパケットフィルター方式の一種で、ファイアウォールを通過する個々のセッションの状態を管理し、その情報に基づき動的にポートを開閉することで詳細なアクセス制御を行うファイアウォールです。

個々のセッションごとに過去の通信を保持しているため「順序の矛盾した攻撃パケットを遮断することができる」ことや、常に最小限の許可ルールが追加されるため「アクセス制御リストの設定不備を突く攻撃を受けにくい」という優れた点があり、多くのファイアウォール製品に採用されています。

Q社のネットワーク構成とフィルタリングルールでは、応答パケットに対する動的許可ルールが存在している間に送信元IPアドレスを偽装したパケットの通過を許してしまう危険性があります。例えば、クライアントPCが図1上のWebサーバ(210.2yy.1yy.100)と通信を行っている際に、攻撃者が送信元IPアドレスを 210.2yy.1yy.100 に偽装してQ社の社内LAN上のクライアントPCとコネクションを確立しようとした場合、この攻撃パケットはファイアウォールで遮断されず社内LANに到達してしまいます。しかしステートフルインスペクション機能があれば、送信元IPアドレスを偽装した攻撃パケットが突然送られてきたとしても、シーケンス番号の矛盾を検知し遮断することが可能です。したがってこの機能で防御できる攻撃はIPスプーフィングです。

∴e=ア:IPスプーフィング

〔iについて〕

アクセスログを見ると、1つの送信元IPアドレス(220.2zz.1zz.40)から全てのポート番号(1~65535)に対してほぼ均等に200回程度のアクセスが試みられた形跡が認められます。使用していないポートも含めて全てのポートに均等にアクセスしていることから、ポートの状態をチェックするためのポートスキャンが行われたと判断できます。

広告

広告