平成23年特別試験午後問題 問5

問5 ネットワーク

⇱問題PDF

リバースプロキシサーバの導入に関する次の記述を読んで,設問1~3に答えよ。

リバースプロキシサーバの導入に関する次の記述を読んで,設問1~3に答えよ。

広告

C社は,電話,インターネット及びテレビのサービスを一括して顧客に提供するCATV事業者である。

〔現在のシステム構成〕

C社では,日々の業務において,工事担当者が現場にいながらにして,作業予定の確認や作業報告ができるように,電話工事管理システム,インターネット工事管理システム及びテレビ工事管理システムという携帯電話端末用のWebシステムを導入し,業務効率向上を目指してきた。

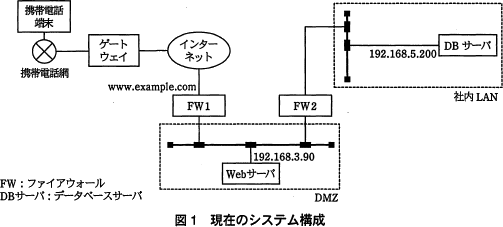

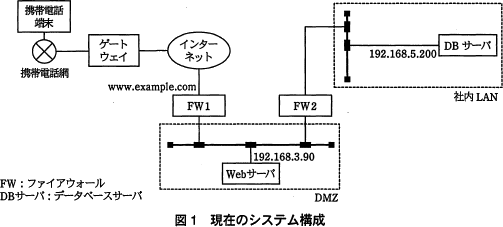

現在のシステム構成を図1に示す。携帯電話端末は,携帯電話網とインターネットを接続するためのゲートウェイを経由して,インターネットに公開されたWebサーバにアクセスする。"www.example.com"は,FW1のインターネット側IPアドレスに割り付けられたドメイン名である。 電話工事管理システム,インターネット工事管理システム及びテレビ工事管理システムは同一のWebサーバ上に配置されており,通信時にはSSLを用いた暗号化が行われる。HTTPで用いるポート番号は80,HTTPSで用いるポート番号は443であり,Webサーバには第三者機関から取得したサーバ証明書がインストールされている。

電話工事管理システム,インターネット工事管理システム及びテレビ工事管理システムは同一のWebサーバ上に配置されており,通信時にはSSLを用いた暗号化が行われる。HTTPで用いるポート番号は80,HTTPSで用いるポート番号は443であり,Webサーバには第三者機関から取得したサーバ証明書がインストールされている。

FW1に到着したWebサーバへのアクセス要求のパケットのうち通信が許可されたものだけが,ファイアウォールの静的アドレス変換の機能によって 192.168.3.90 に転送されるように設定されている。

Webシステムが利用するデータは,社内LAN内部のDBサーバに蓄積される。

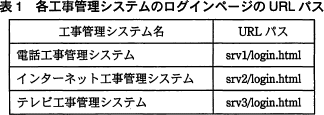

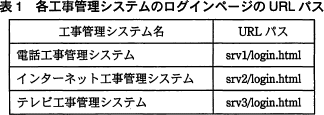

電話工事管理システム,インターネット工事管理システム及びテレビ工事管理システムは,それぞれが独立したWebアプリケーションとして構築されている。Webアプリケーションを利用するにはログイン操作が必要であり,Webサーバ上のログインページのURLパスは表1のとおりである。

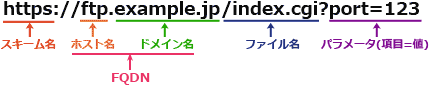

なお,URLパスとは,URL中のドメイン名より後の部分のことである。 各工事管理システムへの携帯電話端末以外からのアクセスを禁止するために,Webサーバにはアクセス制御の設定をしている。携帯電話端末以外から各工事管理システムにアクセスしようとしても,システムを利用することはできない。

各工事管理システムへの携帯電話端末以外からのアクセスを禁止するために,Webサーバにはアクセス制御の設定をしている。携帯電話端末以外から各工事管理システムにアクセスしようとしても,システムを利用することはできない。

なお,携帯電話端末からのアクセスか否かの判定は,Webサーバに通知される送信元IPアドレスを参照することで行われる。

〔リバースプロキシサーバの導入〕

リバースプロキシサーバは,インターネットからのアクセスを受け付け,アクセス時に指定されたURLに対応する別のサーバに通信を中継する,プロキシサーバの一種である。URLとサーバの対応は,あらかじめ設定されている。

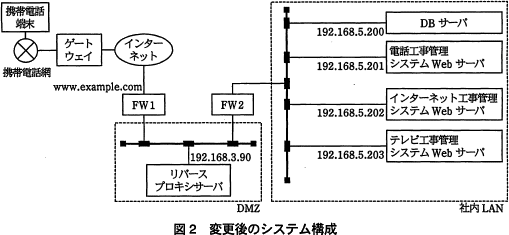

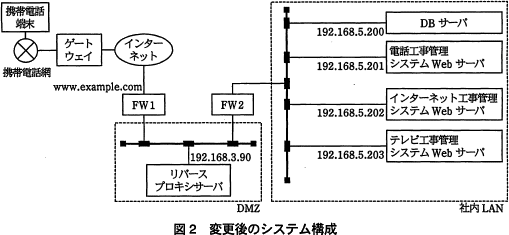

C社では,セキュリティの強化とWebサーバの負荷分散のため,リバースプロキシサーバを導入してシステムを分散管理することにした。変更後のシステム構成を図2に示す。

変更後のシステム構成では,リバースプロキシサーバだけをDMZに配置し,それ以外のサーバは社内LANに配置する。

ゲートウェイとリバースプロキシサーバの通信ではSSLを用いた通信を行い,リバースプロキシサーバと各Webサーバ(192.168.5.201,192.168.5.202 及び 192.168.5.203)の通信では,SSLは用いない。

第三者機関から取得したサーバ証明書はaにインストールする。 電話工事管理システム,インターネット工事管理システム及びテレビ工事管理システムは,それぞれ別々のWebサーバで運用する。ログインページのURLパスは,どの工事管理システムも共通で"login.html"とする。

電話工事管理システム,インターネット工事管理システム及びテレビ工事管理システムは,それぞれ別々のWebサーバで運用する。ログインページのURLパスは,どの工事管理システムも共通で"login.html"とする。

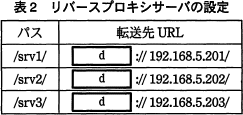

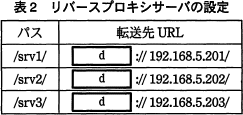

FW1ではポート番号bの通信を,FW2ではポート番号cの通信を許可しておく。また,リバースプロキシサーバには,表2の設定をする。 現在のシステム構成(図1)では,Webサーバで携帯電話端末以外からのアクセスを禁止するアクセス制御を行っているが,①変更後のシステム構成(図2)では,各Webサーバ(192.168.5.201,192.168.5.202 及び 192.168.5.203)でアクセス制御を適切に行うことができない。そこで,②ファイアウォールのパケットフィルターに,携帯電話端末からのアクセス時に使用されるIPアドレスの範囲以外からの通信を禁止する設定を追加することで,アクセス制御を行うように変更した。

現在のシステム構成(図1)では,Webサーバで携帯電話端末以外からのアクセスを禁止するアクセス制御を行っているが,①変更後のシステム構成(図2)では,各Webサーバ(192.168.5.201,192.168.5.202 及び 192.168.5.203)でアクセス制御を適切に行うことができない。そこで,②ファイアウォールのパケットフィルターに,携帯電話端末からのアクセス時に使用されるIPアドレスの範囲以外からの通信を禁止する設定を追加することで,アクセス制御を行うように変更した。

携帯電話端末から,インターネット工事管理システムのログイン画面にアクセスするときの処理の流れを次に示す。

〔現在のシステム構成〕

C社では,日々の業務において,工事担当者が現場にいながらにして,作業予定の確認や作業報告ができるように,電話工事管理システム,インターネット工事管理システム及びテレビ工事管理システムという携帯電話端末用のWebシステムを導入し,業務効率向上を目指してきた。

現在のシステム構成を図1に示す。携帯電話端末は,携帯電話網とインターネットを接続するためのゲートウェイを経由して,インターネットに公開されたWebサーバにアクセスする。"www.example.com"は,FW1のインターネット側IPアドレスに割り付けられたドメイン名である。

FW1に到着したWebサーバへのアクセス要求のパケットのうち通信が許可されたものだけが,ファイアウォールの静的アドレス変換の機能によって 192.168.3.90 に転送されるように設定されている。

Webシステムが利用するデータは,社内LAN内部のDBサーバに蓄積される。

電話工事管理システム,インターネット工事管理システム及びテレビ工事管理システムは,それぞれが独立したWebアプリケーションとして構築されている。Webアプリケーションを利用するにはログイン操作が必要であり,Webサーバ上のログインページのURLパスは表1のとおりである。

なお,URLパスとは,URL中のドメイン名より後の部分のことである。

なお,携帯電話端末からのアクセスか否かの判定は,Webサーバに通知される送信元IPアドレスを参照することで行われる。

〔リバースプロキシサーバの導入〕

リバースプロキシサーバは,インターネットからのアクセスを受け付け,アクセス時に指定されたURLに対応する別のサーバに通信を中継する,プロキシサーバの一種である。URLとサーバの対応は,あらかじめ設定されている。

C社では,セキュリティの強化とWebサーバの負荷分散のため,リバースプロキシサーバを導入してシステムを分散管理することにした。変更後のシステム構成を図2に示す。

変更後のシステム構成では,リバースプロキシサーバだけをDMZに配置し,それ以外のサーバは社内LANに配置する。

ゲートウェイとリバースプロキシサーバの通信ではSSLを用いた通信を行い,リバースプロキシサーバと各Webサーバ(192.168.5.201,192.168.5.202 及び 192.168.5.203)の通信では,SSLは用いない。

第三者機関から取得したサーバ証明書はaにインストールする。

FW1ではポート番号bの通信を,FW2ではポート番号cの通信を許可しておく。また,リバースプロキシサーバには,表2の設定をする。

携帯電話端末から,インターネット工事管理システムのログイン画面にアクセスするときの処理の流れを次に示す。

- 携帯電話端末から,e://fにアクセスする操作が行われる。

- ゲートウェイを経由してe://fに対するアクセス要求が送信される。

- 静的アドレス変換の機能によって,通信はリバースプロキシサーバに転送される。

- リバースプロキシサーバは,設定に基づいてg://hにアクセスする。

- リバースプロキシサーバは,Webサーバから受け取った結果をゲートウェイに返す。

- ゲートウェイは,ログイン画面の表示内容を携帯電話端末に返す。

広告

設問1

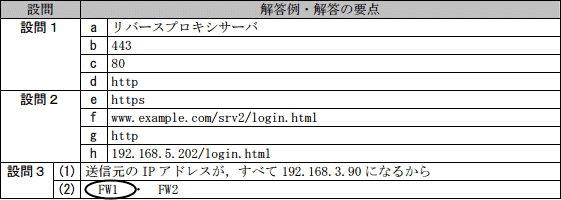

本文中のa~dに入れる適切な字句を答えよ。ここで,aには図2中の機器の名称が入る。

解答例・解答の要点

a:リバースプロキシサーバ

b:443

c:80

d:http

b:443

c:80

d:http

解説

〔aについて〕SSL通信(TLS通信,以下同じ)を行うためにはサーバ証明書が必要です。SSL通信の手順では、クライアントがサーバに対して接続要求すると、サーバは認証局のデジタル署名が付されたサーバ証明書をクライアントに送ります。サーバ証明書にはサーバの公開鍵が収められており、クライアントはこれを利用して鍵の共有を行います。

環境変更前(図1)の説明で、「Webサーバには第三者機関から取得したサーバ証明書がインストールされている」と書かれているように、サーバ証明書はクライアントからSSL通信の接続要求を受ける側にインストールします。

環境変更後(図2)では、SSL通信を行うのは、ゲートウェイとリバースプロキシサーバの間になるので、サーバ証明書はゲートウェイからSSL通信の接続要求を受ける「リバースプロキシ」にインストールする必要があります。

∴a=リバースプロキシ

〔bについて〕

FW1はゲートウェイとリバースプロキシサーバの間に配置されています。ゲートウェイとリバースプロキシサーバの通信ではインターネットを介するので、SSLを用いて暗号化通信を行っています。よって、FW1ではSSL通信を許可する必要があります。SSL通信を行う際に使用するプロトコルはHTTPSで、ポート番号は443番です。よって[b]には「443」が入ります。

∴b=443

〔cについて〕

FW2はリバースプロキシサーバと社内LANの間に配置されています。本文中で「リバースプロキシサーバと各Webサーバの通信では,SSLは用いない」としているので、非暗号化通信を許可する必要があります。非暗号化通信を行う際に使用するプロトコルはHTTPで、ポート番号は80番です。よって[c]には「80」が入ります。

∴c=80

〔dについて〕

リバースプロキシサーバは、アクセス時に指定されたURLに対応する別のサーバに通信を中継することになっています。表2はURLパスとWebサーバの対応表です。

リバースプロキシサーバと各Webサーバ(192.168.5.201,192.168.5.202 及び 192.168.5.203)の通信では、SSLは用いないので、リバースプロキシサーバは、ゲートウェイからHTTPSのリクエストを受信し、その内容をHTTPにして(自身を送信元として)各Webサーバに代理アクセスすることになります。

よって、Webサーバに転送する際のURLスキームとしては「http」が適切です。

∴d=http

広告

設問2

本文中のe~hに適切な字句を入れてURLを完成させよ。

解答例・解答の要点

e:https

f:www.example.com/srv2/login.html

g:http

h:192.168.5.202/login.html

f:www.example.com/srv2/login.html

g:http

h:192.168.5.202/login.html

解説

〔efについて〕携帯電話端末およびゲートウェイがインターネット工事管理システムのログイン画面にアクセスするときのURLです。

URLは、FQDN(完全修飾ドメイン名)とファイルパスの組合せで記述します。

また、問題文中には以下の記載があります。

- C社システムのFQDN

- www.example.com

- インターネット工事管理システムのパス

- srv2/login.html(表1より)

∴e=https

f=www.example.com/srv2/login.html

〔ghについて〕

リバースプロキシサーバ~各Webサーバ間は非暗号化通信なので、[g]には「http」が入ります。

リバースプロキシはゲートウェイからリクエストされたURLのパスを見て、表2に基づき各Webサーバに転送します。表2を見ると「/srv2/」の転送先は「http://192.168.5.202/」になっているので、リバースプロキシサーバはこのURLに転送を行います。本文中に「ログインページのURLパスは,どの工事管理システムも共通で"login.html"とする」と説明されているので、「http://192.168.5.202/」に"login.html"を繋げたURLが転送先となります。

∴g=http

h=192.168.5.202/login.html

広告

設問3

本文中の下線①,②について,(1),(2)に答えよ。

解答群

- FW1

- FW2

解答例・解答の要点

- 送信元のIPアドレスが,すべて192.168.3.90になるから (32文字)

- ア

解説

- C社システムでは、Webサーバに通知される送信元IPアドレスを参照することで、携帯電話端末からのアクセスか否かを判定していました。

変更前(図1)の構成では、ゲートウェイからの通信を直接Webサーバが受信しており、送信元端末のIPアドレスが確認可能であったので、この方法によりアクセス制御を行えました。しかし変更後(図2)では、リバースプロキシサーバがリクエストを一旦受取り代理アクセス(新たにコネクションを確立)を行うので、Webサーバに到着するリクエストの送信元IPアドレスは全てリバースプロキシサーバの 192.168.3.90 になってしまいます。このため、Webサーバが受信したリクエストの送信元IPアドレスを参照しても、携帯電話端末からのアクセスか否かが判定できず、適切なアクセス制御が行えません。

リバースプロキシサーバのIPアドレスという部分が長いので、模範解答では 192.168.3.90 を使っていますが、「Webサーバに届いたリクエストの送信元IPアドレスがリバースプロキシサーバのIPアドレスとなる」旨を回答できれば正解となります。

∴送信元のIPアドレスが,すべて192.168.3.90になるから - (1)に解説した通り、リバースプロキシからWebサーバへの通信の送信元IPアドレスはリバースプロキシサーバのIPアドレスです。送信元IPアドレスの変換はリバースプロキシサーバで行われるので、携帯電話端末のIPアドレス範囲かどうかを確認するのはリバースプロキシサーバによる転送が行われる前の部分でなければなりません。

図2の構成では、

携帯電話端末-ゲートウェイ-FW1-リバースプロキシ-FW2-Webサーバ

という通信の流れになるので、ゲートウェイとリバースプロキシ間にあるFW1でのみ、送信元IPアドレスによるアクセス制限が可能となります。したがって設定を追加するのは「FW1」です。

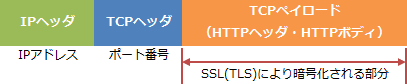

ここで、ゲートウェイ-リバースプロキシ間の通信は暗号化されているので、FW1ではパケットの中身を確認できないと考えるかもしれません。しかし、SSL(TLS)はトランスポート層のプロトコルであり、暗号化されるのはTCPセグメントのペイロード部分(アプリケーション層のデータ)のみとなります。SSLによる暗号化においてIPヘッダーは暗号化の対象外なので、FW1で送信元IPアドレスを確認することは可能です。

∴FW1

広告

広告