平成30年秋期試験午後問題 問1

問1 情報セキュリティ

⇱問題PDF

インターネットサービス向けサーバのセキュリティ対策に関する次の記述を読んで,設問1~3に答えよ。

インターネットサービス向けサーバのセキュリティ対策に関する次の記述を読んで,設問1~3に答えよ。

広告

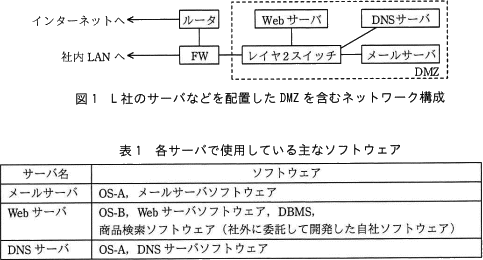

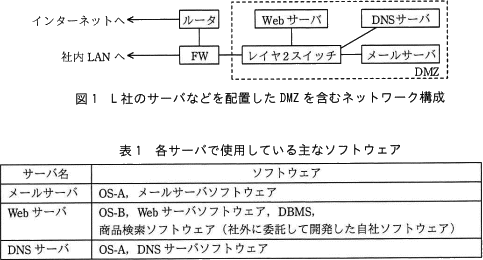

食品販売業を営むL社では,社内外の電子メール(以下,メールという)を扱うメールサーバ,商品を紹介するWebサーバ及び自社ドメイン名を管理するDNSサーバを運用している。L社情報システム部のM部長は,インターネット経由の外部からのサイバー攻撃への対策が重要だと考え,当該サイバー攻撃にさらされるおそれのあるサーバの脆弱性診断を行うように,情報システム部のNさんに指示した。L社のサーバなどを配置したDMZを含むネットワーク構成を図1に,各サーバで使用している主なソフトウェアを表1に示す。

なお,L社のセキュリティポリシーでは,各サーバで稼働するサービスへのアクセス制限は,ファイアウォール(以下,FWという)及び各サーバのOSがもつFW機能の両方で実施することになっている。 〔脆弱性診断の実施〕

〔脆弱性診断の実施〕

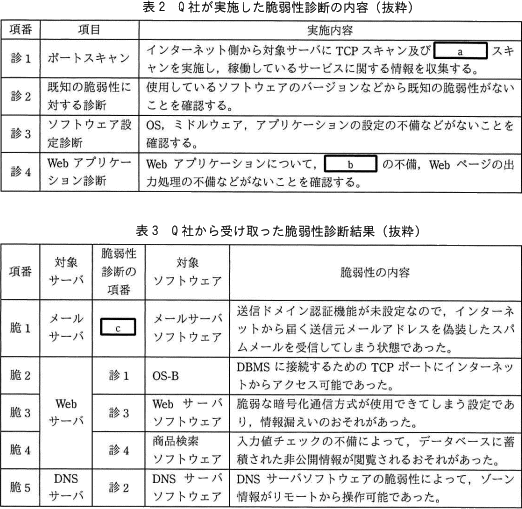

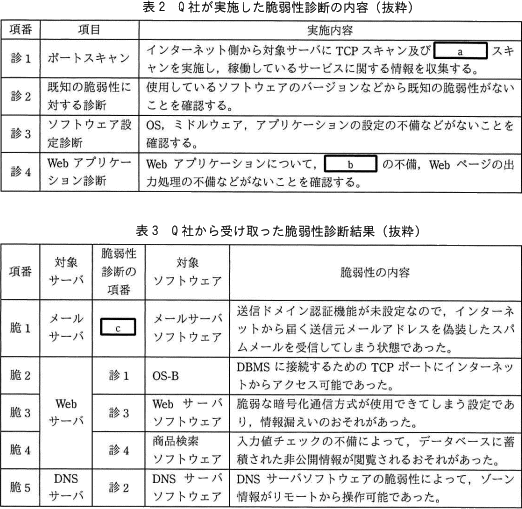

Nさんは,社外のセキュリティベンダであるQ社に,メールサーバ,Webサーバ及びDNSサーバの脆弱性診断を実施してもらい,脆弱性診断の内容とその結果を受け取った。Q社が実施した脆弱性診断の内容の抜粋を表2に,Q社から受け取った脆弱性診断結果の抜粋を表3に示す。 〔発見された脆弱性への対策の検討〕

〔発見された脆弱性への対策の検討〕

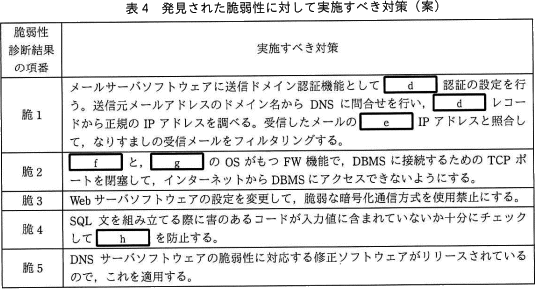

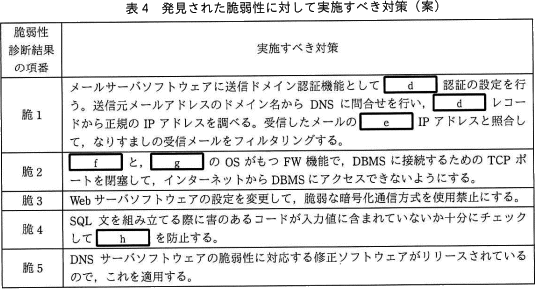

Nさんは,表3の脆弱性診断結果の内容を確認し,発見された脆弱性に対して実施すべき対策の案を検討した。検討結果を表4に示す。 Nさんは,脆弱性診断結果(表3)と,実施すべき対策の案(表4)をM部長に報告した。報告を受けたM部長は,Nさんが検討した表4の脆弱性対策を速やかに実施することと,中長期的な脆弱性対策を検討することを指示した。

Nさんは,脆弱性診断結果(表3)と,実施すべき対策の案(表4)をM部長に報告した。報告を受けたM部長は,Nさんが検討した表4の脆弱性対策を速やかに実施することと,中長期的な脆弱性対策を検討することを指示した。

〔中長期的な脆弱性対策)

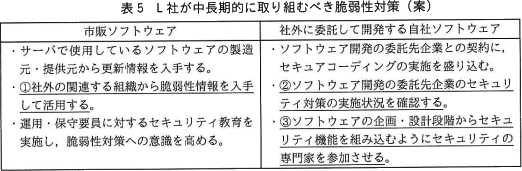

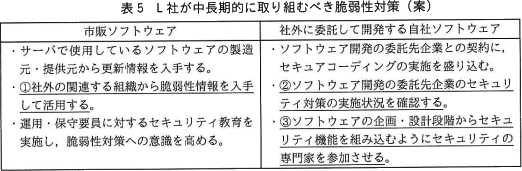

Nさんは,OSやミドルウェアなどの市販ソフトウェアと社外に委託して開発する自社ソフトウェアについて,L社が中長期的に取り組むべき脆弱性対策の案を検討した。検討結果を表5に示す。 Nさんは,表5の脆弱性対策の案を盛り込んだ改善計画を策定し,その結果をM部長に報告した。改善計画を確認したM部長は,この改善計画を基に具体的な取り組みを検討するようにNさんに指示した。

Nさんは,表5の脆弱性対策の案を盛り込んだ改善計画を策定し,その結果をM部長に報告した。改善計画を確認したM部長は,この改善計画を基に具体的な取り組みを検討するようにNさんに指示した。

なお,L社のセキュリティポリシーでは,各サーバで稼働するサービスへのアクセス制限は,ファイアウォール(以下,FWという)及び各サーバのOSがもつFW機能の両方で実施することになっている。

Nさんは,社外のセキュリティベンダであるQ社に,メールサーバ,Webサーバ及びDNSサーバの脆弱性診断を実施してもらい,脆弱性診断の内容とその結果を受け取った。Q社が実施した脆弱性診断の内容の抜粋を表2に,Q社から受け取った脆弱性診断結果の抜粋を表3に示す。

Nさんは,表3の脆弱性診断結果の内容を確認し,発見された脆弱性に対して実施すべき対策の案を検討した。検討結果を表4に示す。

〔中長期的な脆弱性対策)

Nさんは,OSやミドルウェアなどの市販ソフトウェアと社外に委託して開発する自社ソフトウェアについて,L社が中長期的に取り組むべき脆弱性対策の案を検討した。検討結果を表5に示す。

広告

設問1

〔脆弱性診断の実施〕について,(1),(2)に答えよ。

- 表2中のa,bに入れる適切な字句を解答群の中から選び,記号で答えよ。

- 表3中のcに入れる適切な字句を答えよ。

a,b に関する解答群

- ARP

- IT資産管理

- UDP

- XML

- インシデント管理

- ウイルス

- セッション管理

- ログ管理

解答例・解答の要点

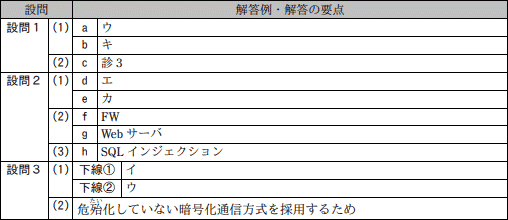

- a:ウ

b:キ

- c:診3

解説

- 〔aについて〕

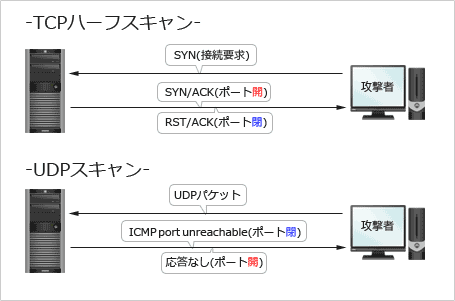

aを含む記述は、ポートスキャンの実施内容の説明したものです。また、文章は"aスキャン"と続いているので、解答群のうちポートスキャンの手法として有効なものが正解となります。aに入りそうな語句としては、ARP、UDP、XML、ウイルスなどですが、このうちポートスキャンの手法として存在するのはUDPスキャンだけです。

UDPスキャンは、UDPで提供されるサービスの状態を判断するためのポートスキャンです。調査対象サービスのポートに適当なUDPパケットを送り、"ICMP Port Unreachable"が返ってくればポートは閉じている、何も応答がなければポートは開いていると判断します。本問で登場するTCPスキャン、UDPスキャンのほかにも、SYNスキャン、FINスキャン、クリスマスツリースキャン、NULLスキャンなどの様々なポートスキャン手法があります。

∴a=ウ:UDP

〔bについて〕

bを含む記述は、Webアプリケーション診断の実施内容を説明したものですから、bに入る語句はWebアプリケーションに固有の不備であると推測できます。解答の候補としては、IT資産管理、インシデント管理、セッション管理、ログ管理がありますが、Webアプリケーションに存在する脆弱性という観点からみるとセッション管理しか適切なものはありません。

セッション管理とは、Webアプリケーションにおいてサーバ側でユーザの状態を記憶しておく仕組みのことです。セッション管理に不備があると、セッションハイジャックやクロスサイトリクエストフォージェリなどの攻撃を受ける可能性があります。

∴b=キ:セッション管理 - 〔cについて〕

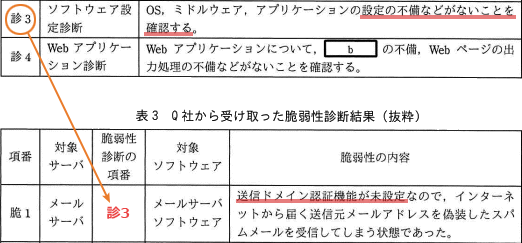

"脆1"の脆弱性の内容は「送信ドメイン認証機能が未設定」ということです。表2を見ると設定の不備の確認は、"診3"ソフトウェア設定診断にて実施されることになっています。よって、"脆1"の脆弱性診断の項番の欄には"診3"が入ります。∴c=診3

広告

設問2

〔発見された脆弱性への対策の検討〕について,(1)~(3)に答えよ。

- 表4中のd,eに入れる適切な字句を解答群の中から選び,記号で答えよ。

- 表4中のf,gに入れる適切な字句を,図1中の構成機器の名称で答えよ。

- 表4中のhに入れる適切なサイバー攻撃手法の名称を15字以内で答えよ。

d,e に関する解答群

- MX

- PTR

- SMTP

- SPF

- 送信先

- 送信元

- 中継先

- 中継元

解答例・解答の要点

- d:エ

e:カ

- f:FW

g:Webサーバ

- h:SQLインジェクション (11文字)

解説

- 〔dについて〕

代表的な送信ドメイン認証技術には、DKIMとSPFがあります。- DKIM(DomainKeys Identified Mail)

- メールを送信する際に送信元がデジタル署名を行い、受信者がそれを検証することで、送信者のなりすましやメールの改ざんを検知できるようにするもの

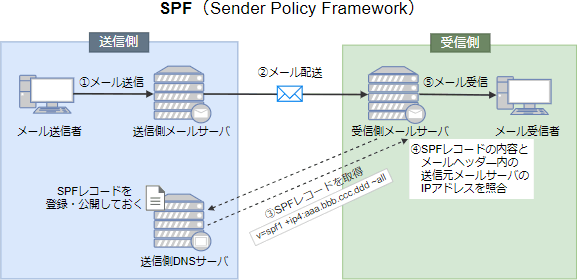

- SPF(Sender Policy Framework)

- 送信元の管理者が、あらかじめ正当な送信メールサーバのIPアドレス情報をSPFレコードに登録・公開しておき、受信側は送信元メールアドレスのドメインを管理するDNSへの問合せを通じてそれを検証することで、メールヘッダーの送信元ドメインが正当であるかどうかを検証する仕組み

また他の方法としては、dレコードという記述を手掛かりにして、解答群の中からDNSのレコードであるMX、PTR、SPFに絞り込んだ後、MX(Mail eXchange)はメールサーバを指定するレコード、PTR(PoinTeR record)はIPアドレスに対応するドメイン名を記述するレコードと消去していくことでSPFを導くこともできると思います。∴d=エ:SPF

〔eについて〕

前述の通り、SPFのシーケンスでは、SPFレコードのIPアドレスとメールの送信元IPアドレスを照合することで受信したメールを認証します。したがってeには送信元が入ります。

∴e=カ:送信元 - 〔fgについて〕

本文中に「各サーバで稼働するサービスへのアクセス制限は,ファイアウォール及び各サーバのOSがもつFW機能の両方で実施することになっている」と説明されていることに注目します。"脆2"はWebサーバで提供されるサービス(DBMS)の脆弱性なので、ファイアウォール及びWebサーバのOSがもつFW機能の両方でアクセス制限を施すことになります。

本設問には「図1中の構成機器の名称で答えよ」という指定があるので、OSのFW機能と説明されているgがWebサーバ、もう一方のfがFWになります。

∴f=FW

g=Webサーバ - 〔hについて〕

"脆4"の脆弱性の内容及びそれに対して実施すべき対策の説明から、そのサイバー攻撃は、- SQL文を組み立てる際に害のあるコードを入力値に含める

- 攻撃が成功すると、データベースの未公開情報が閲覧されてしまう

- 入力値チェックが防止策になる

- SQLインジェクション

- Webアプリケーションに対してデータベースへの命令文を構成する不正な入力データを与え、Webアプリケーションが想定していないSQL文を意図的に実行させることで、データベースを破壊したり情報を不正取得したりする攻撃。攻撃を防ぐ対策としては、プレースホルダの利用や入力値の適切なエスケープが有効である。

広告

設問3

〔中長期的な脆弱性対策〕について,(1),(2)に答えよ。

解答群

- インシデント発生時の緊急対応体制を整備する。

- 公開されている脆弱性情報データベースを確認する。

- 実施すべきセキュリティ対策を定めて定期的に監査する。

- セキュリティ対策に関する予算を増額する。

- リスク分析を定期的に実施して対応計画を立案する。

解答例・解答の要点

- 下線①:イ

下線②:ウ

- 危殆化していない暗号化通信方式を採用するため (22文字)

解説

- 〔下線①について〕

①は「社外の関連する組織から脆弱性情報を入手して活用する」になっています。解答群のうち脆弱性情報の入手に関連するのは「イ」だけなので、これが該当する項目になります。

∴イ:公開されている脆弱性情報データベースを確認する。

〔下線②について〕

②は「ソフトウェア開発の委託先企業のセキュリティ対策の実施状況を確認する」となっているので、解答群のうち委託先企業のセキュリティ管理に関連するものが該当項目になります。供給者関係における情報セキュリティについては、以下のように規定がJIS Q 27001の附属書 Aにあります。- 組織の資産に対する供給者のアクセスに関連するリスクを軽減するための情報セキュリティ要求事項について,供給者と合意し,文書化しなければならない。

- 組織は,供給者のサービス提供を定常的に監視し,レビューし,監査しなければならない。

∴ウ:実施すべきセキュリティ対策を定めて監査する。 - 設問では解答に当たり「"脆3"で発見された脆弱性への対策として」という条件があるので、まず"脆3"の内容について確認します。

"脆3"の脆弱性とは「脆弱な暗号化方式が使用できてしまう設定であった」ことであり、表4では、この発見された脆弱性に対して実施すべき対策(案)として「Webサーバのソフトウェアの設定を変更して,脆弱な暗号化方式を使用禁止にする」という方法が提案されています。

つまり、ソフトウェアの企画・設計段階からセキュリティの専門家を参加させる狙いとして、脆弱な暗号化方式の使用に関連することを答えるのが妥当であると判断できます。

市販ソフトウェアでは、更新により強固な暗号化方式へのアップデートが行われるのが通常ですが、委託開発する自社ソフトウェアの場合には、このような更新は行われず、委託先企業のセキュア設計のレベルによっては脆弱な暗号化方式(近い将来に危殆化が予測されているものも含む)を採用することがないとは言えません。一度開発されたソフトウェアは中長期的にわたり使用されますから、将来的な展望や用途及びリスクを考慮した適切な暗号化方式を選択するために、セキュリティの専門家の意見を取り入れることは重要です。

したがって、"脆3"の対策として企画・設計段階からセキュリティの専門家を参加させる狙いは、「危殆化していない暗号化通信方式を採用するため」が適切です。

∴危殆化していない暗号化通信方式を採用するため

広告

広告