令和7年春期試験午後問題 問1

問1 情報セキュリティ

⇱問題PDF

サイバー攻撃への対策に関する次の記述を読んで,設問に答えよ。

サイバー攻撃への対策に関する次の記述を読んで,設問に答えよ。

広告

C社は首都圏に複数の販売店をもつ,中堅の中古車販売会社である。

C社はS県に複数の中古車販売店舗を展開するP社と業務提携しており,P社の中古車情報もC社の販売管理システムに登録した上で販売を行っている。

〔C社販売管理システムの概要〕

販売管理システムは,Webサーバ,アプリケーション(以下,APという)サーバ及びデータベース(以下,DBという)サーバから成り,C社及びP社の販売店は,Webサーバを経由して中古車情報や販売実績の登録を行う。C社の販売店の情報は,C社内のPC(以下,PC-Cという)から,APサーバの販売店情報登録ツール(以下,販売店ツールという)を利用して登録を行う。また,販売管理システムのWebサーバ,APサーバ及びDBサーバ(以下,C社各サーバという)のメンテナンスは,C社の社内システム担当が,社内システム用のPC(以下,PC-Sという)から管理者権限のあるID(以下,特権IDという)でC社各サーバにログインして実施している。

P社の販売店の情報は,P社従業員が,社内に設置したP社販売店情報登録用のPC(以下,PC-Pという)から,C社内に設置したP社販売店情報登録用のPC(以下,PC-Rという)にリモートデスクトップでログインし,販売店ツールを利用して登録を行う。P社は,P社従業員の自宅PC(以下,自宅PCという)からSSL-VPNを利用して,PC-Pにリモートデスクトップでログインできる環境を構築している。

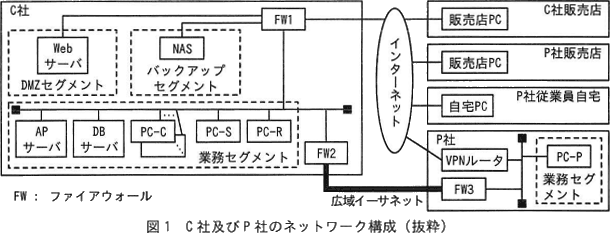

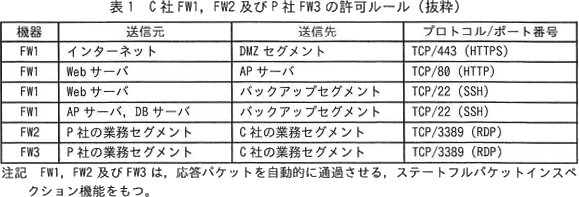

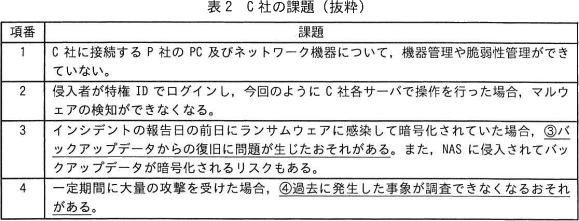

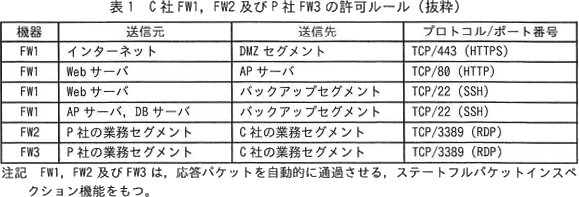

C社及びP社のネットワーク構成(抜粋)を図1に示す。 C社FW1,FW2及びP社FW3の許可ルール(抜粋)を表1に示す。

C社FW1,FW2及びP社FW3の許可ルール(抜粋)を表1に示す。 C社各サーバにはマルウェア対策ソフトウェアがインストールされている。C社各サーバのデータは,毎日午前0時30分~午前1時30分の間にバックアップを行う。月曜日にデータのフルバックアップを行い,火曜日から日曜日まではデータの差分バックアップを行っている。NASには月曜日を起点として最大7日分のバックアップを1世代分保存しており,次の世代のデータは前の世代のデータに上書き保存される。また,C社各サーバのシステムバックアップもNASに保存している。

C社各サーバにはマルウェア対策ソフトウェアがインストールされている。C社各サーバのデータは,毎日午前0時30分~午前1時30分の間にバックアップを行う。月曜日にデータのフルバックアップを行い,火曜日から日曜日まではデータの差分バックアップを行っている。NASには月曜日を起点として最大7日分のバックアップを1世代分保存しており,次の世代のデータは前の世代のデータに上書き保存される。また,C社各サーバのシステムバックアップもNASに保存している。

C社及びP社の各PC,各サーバ及びネットワーク機器のログは各機器内部に保存しており,ログのサイズが最大値に達した場合は,最も古い記録から上書きする設定になっている。

C社の各PC及び各サーバはログインのロックアウトのしきい値を5回に設定している。

〔セキュリティインシデントの発生〕

ある月曜日の午前9時頃,C社のシステム部門に,C社販売店から販売管理システムが利用できないとの報告があった。システム部門のR主任が販売管理システムを調査したところ,C社各サーバのデータが暗号化されていることが判明した。

R主任は外部のセキュリティ会社であるU社に連絡してインシデントの調査を依頼した。U社のX氏から"①電磁的記録の証拠保全,調査及び分析を行うので,C社内のインターネットと広域イーサネットに接続しているネットワークを遮断した後,全てのPCの使用を停止してください"との要請があり,R主任は要請に従った。

〔セキュリティインシデントの調査〕

X氏から"PC,サーバ及びネットワーク機器のログを分析した結果,侵入者は次の(1)~(4)の順序で攻撃したことが判明した"と報告があった。

X氏がPC-P及びP社のネットワーク機器を調査したところ,次の状況が判明した。

〔暫定対応及びシステムの復旧〕

侵入経路と原因が判明したので,R主任及びP社は次の暫定対応を実施し,C社各サーバのシステム及びデータをバックアップデータから復旧の上,販売管理システムの利用を再開した。

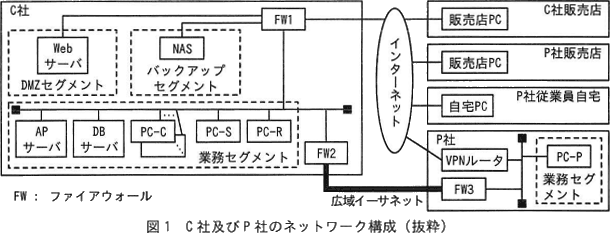

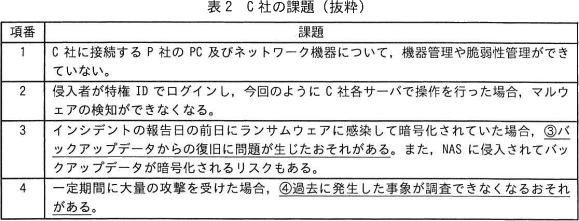

U社はC社へ,C社の課題をまとめて報告した。C社の課題(抜粋)を表2に示す。 〔課題に対する対策〕

〔課題に対する対策〕

R主任は,課題に対して次の対策案を検討した。

C社はS県に複数の中古車販売店舗を展開するP社と業務提携しており,P社の中古車情報もC社の販売管理システムに登録した上で販売を行っている。

〔C社販売管理システムの概要〕

販売管理システムは,Webサーバ,アプリケーション(以下,APという)サーバ及びデータベース(以下,DBという)サーバから成り,C社及びP社の販売店は,Webサーバを経由して中古車情報や販売実績の登録を行う。C社の販売店の情報は,C社内のPC(以下,PC-Cという)から,APサーバの販売店情報登録ツール(以下,販売店ツールという)を利用して登録を行う。また,販売管理システムのWebサーバ,APサーバ及びDBサーバ(以下,C社各サーバという)のメンテナンスは,C社の社内システム担当が,社内システム用のPC(以下,PC-Sという)から管理者権限のあるID(以下,特権IDという)でC社各サーバにログインして実施している。

P社の販売店の情報は,P社従業員が,社内に設置したP社販売店情報登録用のPC(以下,PC-Pという)から,C社内に設置したP社販売店情報登録用のPC(以下,PC-Rという)にリモートデスクトップでログインし,販売店ツールを利用して登録を行う。P社は,P社従業員の自宅PC(以下,自宅PCという)からSSL-VPNを利用して,PC-Pにリモートデスクトップでログインできる環境を構築している。

C社及びP社のネットワーク構成(抜粋)を図1に示す。

C社及びP社の各PC,各サーバ及びネットワーク機器のログは各機器内部に保存しており,ログのサイズが最大値に達した場合は,最も古い記録から上書きする設定になっている。

C社の各PC及び各サーバはログインのロックアウトのしきい値を5回に設定している。

〔セキュリティインシデントの発生〕

ある月曜日の午前9時頃,C社のシステム部門に,C社販売店から販売管理システムが利用できないとの報告があった。システム部門のR主任が販売管理システムを調査したところ,C社各サーバのデータが暗号化されていることが判明した。

R主任は外部のセキュリティ会社であるU社に連絡してインシデントの調査を依頼した。U社のX氏から"①電磁的記録の証拠保全,調査及び分析を行うので,C社内のインターネットと広域イーサネットに接続しているネットワークを遮断した後,全てのPCの使用を停止してください"との要請があり,R主任は要請に従った。

〔セキュリティインシデントの調査〕

X氏から"PC,サーバ及びネットワーク機器のログを分析した結果,侵入者は次の(1)~(4)の順序で攻撃したことが判明した"と報告があった。

- インシデントの報告日の午前3時15分に,PC-PからPC-Rにログインした。

- PC-Rと同じパスワードのログインIDがPC-Sに存在していた。PC-Rのログインに利用したパスワードで,PC-Sにリバースブルートフォース攻撃を行い,PC-Sにログインした。

- "社内システム担当がサーバにログインする際に利用したIDとパスワードを,PC-Sのメモリ上に保存してしまう"というPC-SのAPソフトウェアの脆弱性を利用して,C社各サーバにログインした。

- C社各サーバのマルウェア対策ソフトウェアのプロセスを強制終了して,ランサムウェアを実行した。

X氏がPC-P及びP社のネットワーク機器を調査したところ,次の状況が判明した。

- VPNルータには認証に関する脆弱性があった。

- 攻撃に利用されたPC-PのIDとパスワードはPC-Rと同一であった。

- PC-PのIDは"admin",パスワードは"password123456"であった。

- PC-Pへは"administrator"のIDに対して異なるパスワードで約1万回ログインに失敗した後,"admin"のIDに対して異なるパスワードで150回ログインに失敗し,151回目でログインに成功していた。

〔暫定対応及びシステムの復旧〕

侵入経路と原因が判明したので,R主任及びP社は次の暫定対応を実施し,C社各サーバのシステム及びデータをバックアップデータから復旧の上,販売管理システムの利用を再開した。

- VPNルータとPC-SのAPソフトウェアに,脆弱性に対応した修正プログラムを適用した。

- PC及びサーバのIDとパスワードを推測が困難で複雑なものへ変更した。

- ②今回と同様の攻撃を防御するために,PC-Pの設定を変更した。ただし,パスワードが漏えいし,リバースブルートフォース攻撃を受けた場合は,このPC-Pの設定変更では防御できないおそれがあるので,PC-Rへのリモートデスクトップでのログインは,P社からの利用申請を受けてC社が許可したときだけ可能とするルールを設けることにした。

U社はC社へ,C社の課題をまとめて報告した。C社の課題(抜粋)を表2に示す。

R主任は,課題に対して次の対策案を検討した。

- 項番1の対策として,C社に接続するP社のPC及びネットワーク機器の情報をP社から提供してもらい,機器の一覧を作成する。また,P社に運用ルールの作成を依頼し,作成してもらった運用ルールが適切であることを確認する。

- 項番2の対策として,R主任を特権ID管理者とし,R主任が許可した場合だけ,特権IDを利用可能にする運用ルールを作成する。また,R主任が許可した場合には,特権IDにワンタイムパスワードを設定し,利用者に払い出す仕組みを導入する。

- 項番3の対策として,バックアップデータが暗号化されないように,NASに加えて,cバックアップに対応したストレージにバックアップデータを保存する。また,バックアップデータは3世代分保存する。

- 項番4の対策として,ログサーバを設置し,PC,サーバ及びネットワーク機器の口グを保存する。

広告

設問1

本文中の下線①の調査方法の名称を,片仮名12字以内で答えよ。

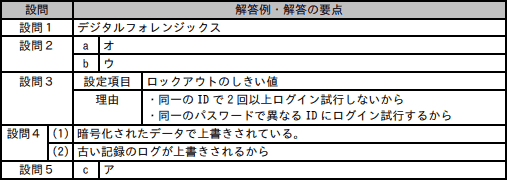

解答例・解答の要点

デジタルフォレンジックス (12文字)

解説

本文中では、X氏は「電磁的記録の証拠保全,調査及び分析を行う」としています。この「電磁的記録の証拠保全・調査・分析」という一連の手続は「デジタルフォレンジックス」と呼ばれます。デジタルフォレンジックスは、サイバー攻撃や情報漏えいなどのインシデント発生時に、PC・サーバ・ネットワーク機器等に保存されたデータを収集・保全し、科学的手順で分析して、法的な証拠として活用可能な形で報告する技術・プロセスです。主に次の目的で実施されます。

- 証拠保全

- データが改ざん・消去されないよう、元媒体の状態を厳密に保って保存します。本文中でX氏が要請している「ネットワーク遮断」「PCの使用停止」は、追加被害や証拠の毀損を防ぐための保全措置です

- 調査・分析

- 操作履歴や通信履歴、削除ファイルの復元等を行い、「誰が・いつ・何をしたか」「原因・侵害範囲」を特定します。本件でも機器のログ分析により、侵入順序や手口が特定されています

- 法的活用

- 加害者を特定し、法的責任を追及する際には、調査結果を裁判所へ証拠として提出します。民事・刑事を問わず、訴訟における立証に耐える証拠を確保することが目的の一つです

※デジタル→ディジタル、フォレンジックス→フォレンジクスの表記ゆれは許容されると考えます。

広告

設問2

本文中のaに入れる適切な字句,本文中のbに入れる適切なプロトコル名をそれぞれ解答群の中から選び,記号で答えよ。

a,b に関する解答群

- HTTP

- HTTPS

- RDP

- SSH

- 辞書

- 中間者

- パスワードスプレー

- リプレイ

解答例・解答の要点

a:オ

b:ウ

b:ウ

解説

〔aについて〕PC-Pへの侵入の痕跡を示すログとして次の2つがあります。

- PC-PのIDは"admin",パスワードは"password123456"であった。

- PC-Pへは"administrator"のIDに対して異なるパスワードで約1万回ログインに失敗した後,"admin"のIDに対して異なるパスワードで150回ログインに失敗し,151回目でログインに成功していた。

辞書攻撃は、一般的に使用される単語やフレーズが含まれた辞書リストを用いて、簡単なパスワードを持つアカウントを狙い撃ちするパスワードクラック手法です。ユーザーが容易に推測可能なパスワードを選ぶ場合、この攻撃を受けるリスクが高くなります。一般的な辞書はパスワードでありがちな文字列をリスト化しており、それにはログインに関係する単語(password、login、admin、guestなど)、キーボード配列(qwerty、asdfghjkl、1qaz2wsxなど)と短い数字の組合せが含まれます。本問の事例は、まさに辞書攻撃の典型例と言えます(辞書は「よく使われる順」に並びます)。

∴a=オ:辞書

その他の攻撃手法が選択肢が誤りの理由です。

- キ:パスワードスプレー

- 多数のアカウントに対して少数の共通パスワードを試す手法です。本件は一つのIDに対して多数パスワードを連続試行しているため適合しません

- カ:中間者、ク:リプレイ

- 盗聴したデータを改ざん・再送して取得済みの認証情報を悪用する攻撃です。本件は多数試行の末に弱いパスワードを当てた事案なので適合しません

本文中には、P社従業員がC社内のPC-Rにログインする手順として以下の記述があります。

- P社従業員が,社内に設置したP社販売店情報登録用のPC(PC-P)から,C社内に設置したP社販売店情報登録用のPC(PC-R)にリモートデスクトップでログインし,販売店ツールを利用して登録を行う。

- 侵入者は,…PC-Pへ「a:辞書」攻撃を行い侵入した後,bでPC-Rへログインした可能性が高い

RDPは、離れた場所にあるPCのデスクトップ画面を手元PCへ転送し、遠隔操作を可能にするプロトコルです。RDPは既定でTCP/3389を使用することが広く知られているため、攻撃の標的となりやすいです。

∴b=ウ:RDP

広告

設問3

本文中の下線②について,変更した設定項目を,本文中の字句を用いて15字以内で答えよ。また,防御できないおそれがある理由を,"同一"という字句を用いて25字以内で答えよ。

解答例・解答の要点

設定項目:ロックアウトのしきい値 (11文字)

理由:同一のIDで2回以上ログイン試行しないから (21文字)

・同一のパスワードで異なるIDにログイン試行するから (25文字)

理由:同一のIDで2回以上ログイン試行しないから (21文字)

・同一のパスワードで異なるIDにログイン試行するから (25文字)

解説

〔設定項目について〕下線②の直前には「IDとパスワードを推測困難で複雑なものへ変更した」の記載があるため、IDとパスワード以外の変更を答える必要があります。

本文中の次の2つの記述に注目します。

- C社の各PC及び各サーバはログインのロックアウトのしきい値を5回に設定している

- PC-P(P社側のPC)のログインに関する設定がPC-Rと異なっていたので,「a:辞書:攻撃を防げずに侵入された

辞書攻撃や総当たり攻撃といった多数回の試行を前提とする攻撃に対しては、ロックアウトが対策となります。これらを総合すると、PC-Pに実施した設定変更とは「ロックアウトのしきい値」であると判断できます。

∴ロックアウトのしきい値

〔理由について〕

ロックアウトを設定した場合でも、リバースブルートフォース攻撃に対しては有効ではない理由が問われています。

通常のブルートフォースが1つのIDに多数のパスワードを試すのに対し、リバースブルートフォースは同一のパスワードを多数のIDに順番に試す手口です。

- ブルートフォース:同一のID、多数のパスワード

- リバースブルートフォース:同一のパスワード、多数のID

解答には「同一」の字句を含める必要があります。ロックアウトが有効ではない直接的な理由は「同一のIDで2回以上ログイン試行しない」ことですが、リバースブルートフォースの特徴である「同一のパスワードを多数のIDに試す」ことも解答として認められています。

∴同一のIDで2回以上ログイン試行しないから

同一のパスワードで異なるIDにログイン試行するから

広告

設問4

〔U社からC社への報告〕について答えよ。

解答例・解答の要点

- 暗号化されたデータで上書きされている (18文字)

- 古い記録のログが上書きされるから (16文字)

解説

- 〔C社販売管理システムの概要〕にはバックアップ運用に関して、以下の記述があります。

- C社各サーバのデータは,毎日午前0時30分~午前1時30分の間にバックアップを行う

- 月曜日にデータのフルバックアップを行い,火曜日から日曜日まではデータの差分バックアップを行っている

- NASには月曜日を起点として最大7日分のバックアップを1世代保存しており,次の世代のデータは前の世代のデータに上書き保存される

以上より、ランサムウェアに感染したのが前日だった場合に、バックアップデータに発生していたおそれがある事象とは、「暗号化されたデータでバックアップが上書きされている」ことだと判断できます。

∴暗号化されたデータで上書きされている - 〔C社販売管理システムの概要〕にはログの記録に関して、以下の記述があります。

- C社及びP社の各PC,各サーバ及びネットワーク機器のログは各機器内部に保存しており,ログのサイズが最大値に達した場合は,最も古い記録から上書きする設定になっている

表2項番4が指摘しているのは上記のリスクです。したがって、調査ができなくなる理由としては「古い記録のログが上書きされるため」が適切です。

∴古い記録のログが上書きされるため

広告

設問5

本文中のcに入れる適切な字句を解答群の中から選び,記号で答えよ。

c に関する解答群

- イミュータブル

- インクリメンタル

- ディファレンシャル

- マルチプル

解答例・解答の要点

c:ア

解説

〔cについて〕それぞれのバックアップ手法の意味は以下の通りです。

- イミュータブルバックアップ

- 保存後のデータの変更や削除ができないように保護されたバックアップ。Immutableは「不変」を意味する

- インクリメンタルバックアップ

- 増分バックアップのことで、前回のバックアップ以降の変更箇所だけを保存する方式

- ディファレンシャルバックアップ

- 差分バックアップのことで、前回のフルバックアップ以降の累積変更箇所を保存する方式

- マルチプルバックアップ

- 同一データを複数の異なる場所や媒体に並行して保管するバックアップ運用方式

∴c=ア:イミュータブル

広告

広告