平成29年秋期試験午後問題 問1

問1 情報セキュリティ

⇱問題PDF

個人情報保護の強化に関する次の記述を読んで,設問1,2に答えよ。

個人情報保護の強化に関する次の記述を読んで,設問1,2に答えよ。

広告

C社は,服飾・雑貨のインターネット販売業者である。約50,000人の顧客が同社の会員制Webサイトを利用している。会員制WebサイトにはHTTPSを使用してアクセスする必要がある。

顧客が会員制Webサイトにログインするには会員番号が必要であり,会員登録時に,重複しない6桁の数字列をランダムに割り振っている。

C社には,商品販売部門の他に,服飾類を扱うX部門,生活雑貨を扱うY部門,そして輸入雑貨を扱うZ部門の三つの商品開発部門がある。

〔C社の現状〕

C社の会員制WebサイトはDMZ内に設置してあり,セキュリティ専門会社に委託してインターネットからの不正アクセスの検知と対応を行っている。

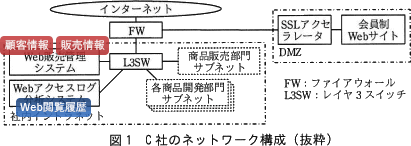

C社のネットワーク構成(抜粋)を図1に示す。 C社の会員制Webサイトで扱う顧客情報や販売情報は,社内イントラネット内のWeb販売管理システムに蓄積されている。Web販売管理システムの顧客情報データベースには,顧客の会員番号をキーとして,氏名,メールアドレス,電話番号,性別,年齢,住所などが格納されている。また,Web販売管理システムの販売情報データベースには,顧客の会員番号をキーとして,該当顧客の販売情報が格納されている。二つのデータベースは磁気テープを用いて,月次でフルバックアップを行い,日次で増分バックアップを行っている。C社の方針で過去1年間のバックアップデータを保管している。

C社の会員制Webサイトで扱う顧客情報や販売情報は,社内イントラネット内のWeb販売管理システムに蓄積されている。Web販売管理システムの顧客情報データベースには,顧客の会員番号をキーとして,氏名,メールアドレス,電話番号,性別,年齢,住所などが格納されている。また,Web販売管理システムの販売情報データベースには,顧客の会員番号をキーとして,該当顧客の販売情報が格納されている。二つのデータベースは磁気テープを用いて,月次でフルバックアップを行い,日次で増分バックアップを行っている。C社の方針で過去1年間のバックアップデータを保管している。

C社では,会員制WebサイトのWebアプリケーションが出力する会員閲覧ログ(以下,Webサイト閲覧履歴という)を,毎日,社内イントラネット内のWebアクセスログ分析システムに転送して,その中に含まれる顧客の会員番号を基に,顧客ごとの閲覧履歴を分析している。

各商品開発部門は,Webサイト閲覧履歴や販売情報を参考にして,定期的に商品の品ぞろえを見直している。各商品開発部門では,有資格者だけがWeb販売管理システムにログインして,販売情報をPCで閲覧したり,CSV形式のファイルでPCに出力したりすることができる。全顧客のWebサイト閲覧履歴も,有資格者だけがWebアクセスログ分析システムにログインしてPCで閲覧したり,CSV形式のファイルでPCに出力したりすることができる。有資格者が出力したWebサイト閲覧履歴や販売情報のCSV形式のファイルは,分析完了後にPCから削除することになっている。

各商品開発部門の有資格者は有資格者リストで管理している。各商品開発部門からの申請に基づいて,システム部門が有資格者リストを更新するとともに,Web販売管理システムやWebアクセスログ分析システムへのアクセス権限を設定する。顧客情報データベースは,各商品開発部門には公開していない。各商品開発部門の有資格者がWebサイト閲覧履歴と販売情報を関連付け,閲覧した商品と売れ筋商品を分析する。その際,性別や地域,年齢などを必要とする場合,システム部門は,顧客情報から必要がない個人情報の箇所をマスクしたデータ(以下,加工個人情報という)を提供している。加工個人情報は,CSV形式のファイルを暗号化して,電子メール(以下,メールという)に添付して有資格者に送付している。暗号化したファイルを復号するためのパスワードは別メールで送付することになっている。

〔個人情報保護の強化〕

システム部門のF部長は,Web販売管理システムのデータベースにある情報や,PCに保存されているWebサイト閲覧履歴や販売情報,加工個人情報について,社内からの不正アクセスや従業員の人的ミスによる漏えいのリスクが高いと考えた。会員番号を含めた個人情報が漏えいするおそれをできるだけ減らすためには,個人情報を含むデータの秘匿性を高める必要があると考え,社内で対策を協議した。

その結果,個人情報保護を強化するために,次の(1)~(4)の対策を実施することとし,具体的な実現方法をシステム部門のD課長が検討することになった。

D課長は検討した結果をF部長に報告した。

〔加工個人情報の提供方法の改善〕

加工個人情報をメールに添付して送付する方法には,次のリスクが存在することが分かった。

D課長は,メールで送付する現状の受渡し方法ではリスクが高いと考え,加工個人情報をWeb販売管理システムに格納して,有資格者だけがアクセスできるように変更することにした。

顧客が会員制Webサイトにログインするには会員番号が必要であり,会員登録時に,重複しない6桁の数字列をランダムに割り振っている。

C社には,商品販売部門の他に,服飾類を扱うX部門,生活雑貨を扱うY部門,そして輸入雑貨を扱うZ部門の三つの商品開発部門がある。

〔C社の現状〕

C社の会員制WebサイトはDMZ内に設置してあり,セキュリティ専門会社に委託してインターネットからの不正アクセスの検知と対応を行っている。

C社のネットワーク構成(抜粋)を図1に示す。

C社では,会員制WebサイトのWebアプリケーションが出力する会員閲覧ログ(以下,Webサイト閲覧履歴という)を,毎日,社内イントラネット内のWebアクセスログ分析システムに転送して,その中に含まれる顧客の会員番号を基に,顧客ごとの閲覧履歴を分析している。

各商品開発部門は,Webサイト閲覧履歴や販売情報を参考にして,定期的に商品の品ぞろえを見直している。各商品開発部門では,有資格者だけがWeb販売管理システムにログインして,販売情報をPCで閲覧したり,CSV形式のファイルでPCに出力したりすることができる。全顧客のWebサイト閲覧履歴も,有資格者だけがWebアクセスログ分析システムにログインしてPCで閲覧したり,CSV形式のファイルでPCに出力したりすることができる。有資格者が出力したWebサイト閲覧履歴や販売情報のCSV形式のファイルは,分析完了後にPCから削除することになっている。

各商品開発部門の有資格者は有資格者リストで管理している。各商品開発部門からの申請に基づいて,システム部門が有資格者リストを更新するとともに,Web販売管理システムやWebアクセスログ分析システムへのアクセス権限を設定する。顧客情報データベースは,各商品開発部門には公開していない。各商品開発部門の有資格者がWebサイト閲覧履歴と販売情報を関連付け,閲覧した商品と売れ筋商品を分析する。その際,性別や地域,年齢などを必要とする場合,システム部門は,顧客情報から必要がない個人情報の箇所をマスクしたデータ(以下,加工個人情報という)を提供している。加工個人情報は,CSV形式のファイルを暗号化して,電子メール(以下,メールという)に添付して有資格者に送付している。暗号化したファイルを復号するためのパスワードは別メールで送付することになっている。

〔個人情報保護の強化〕

システム部門のF部長は,Web販売管理システムのデータベースにある情報や,PCに保存されているWebサイト閲覧履歴や販売情報,加工個人情報について,社内からの不正アクセスや従業員の人的ミスによる漏えいのリスクが高いと考えた。会員番号を含めた個人情報が漏えいするおそれをできるだけ減らすためには,個人情報を含むデータの秘匿性を高める必要があると考え,社内で対策を協議した。

その結果,個人情報保護を強化するために,次の(1)~(4)の対策を実施することとし,具体的な実現方法をシステム部門のD課長が検討することになった。

- Web販売管理システムへのアクセスはHTTPSによるものに限定する。

- 顧客情報データベースと販売情報データベースは,暗号化鍵を用いて暗号化する。バックアップデータからの情報漏えいを防ぐために,暗号化されたデータのままバックアップを行う。

- Webサイト閲覧履歴は,その中に含まれる会員番号を,元に戻せない仮のID(以下,仮IDという)に変換してから,Webアクセスログ分析システムに転送する。

- 各商品開発部門の有資格者がWeb販売管理システムにログインした場合は,a情報に含まれる会員番号を同じ方法で仮IDに変換して提供する。

D課長は検討した結果をF部長に報告した。

- D課長:

- データベースの暗号化アルゴリズムには,共通鍵暗号方式のbを採用しようと考えています。暗号化鍵は四半期に1回変更します。新しい暗号化鍵でのデータベースの再暗号化が完了次第,古い暗号化鍵は削除する予定です。

- F部長:

- ①古い暗号化鍵を削除する運用だと問題があります。過去の暗号化鍵も含めて鍵を管理するように検討し直してください。

- D課長:

- 分かりました。それから,仮IDに変換する際には,変換後のIDが衝突しないように,会員番号にcを適用した結果を採用しようと考えています。

- F部長:

- 仮IDから直接元の会員番号に戻すことはできませんが,万一,採用したcが知られてしまった場合には,②間接的に仮IDから元の会員番号を特定できてしまいます。これを防ぐために,公開しない文字列と会員番号を文字列連結した結果に対して,cによる変換を行ってください。

〔加工個人情報の提供方法の改善〕

加工個人情報をメールに添付して送付する方法には,次のリスクが存在することが分かった。

- パスワードを別メールで送付する運用だと,dに対して効果がない。

- 間違って別のファイルや暗号化していないファイルを添付してメールを送付するおそれがある。

- 間違ってeにメールを送付するおそれがある。

D課長は,メールで送付する現状の受渡し方法ではリスクが高いと考え,加工個人情報をWeb販売管理システムに格納して,有資格者だけがアクセスできるように変更することにした。

広告

設問1

〔個人情報保護の強化〕について,(1)~(4)に答えよ。

b に関する解答群

- AES

- MAC

- RSA

- SHA

c に関する解答群

- 共通鍵暗号方式

- 公開鍵暗号方式

- デジタル署名

- ハッシュ関数

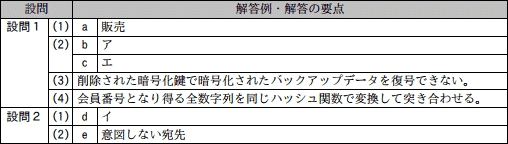

解答例・解答の要点

- a:販売 (2文字)

- b:ア

c:エ

- 削除された暗号化鍵で暗号化されたバックアップデータを復号できない (32文字)

- 会員番号となり得る全数字列を同じハッシュ関数で変換して突き合わせる (33文字)

解説

設問のシステムにおいて、顧客情報と販売情報はイントラネット内のWeb販売管理システムに格納されています。またWebサイト閲覧履歴はWebアクセスログ分析システムに格納されています。

- 〔aについて〕

各商品開発部門では「有資格者がWebサイト閲覧履歴と販売情報を関連付け…分析を行う」と説明されています。

この問では、Web販売管理システムにログインした際に有資格者に提供される情報を問うていますが、「顧客データベースは、各商品開発部門には公開していない」ため、有資格者がWeb販売管理システムにログインして行うことは販売情報の参照およびダウンロードに限られます(加工個人情報はシステム部から有資格者のメールによって提供されます)。したがってaには販売が入ります。

セキュリティ強化策の(3)では、Webサイト閲覧履歴の会員番号を仮ID化することにしているので、Webサイト閲覧履歴と関連付けられる販売情報についても会員番号を同様の方法で仮IDに変換して提供する必要があります。

∴a=販売 - 〔bについて〕

AESは共通鍵暗号方式、MACはメッセージ認証符号、RSAは公開カギ暗号方式、SHAはハッシュ関数です。

共通鍵暗号方式であるbという文脈になっているため、bにはAESが入ります。

b=ア:AES

〔cについて〕

仮IDは、会員番号を元に戻せない形に変換したものです。また「変換後のIDが衝突しないようにcを適用」とあります。

ハッシュ関数は、任意の長さのデータを入力すると固定長のビット列(ハッシュ値,メッセージダイジェスト)を返す関数で、次のような特徴を持っています。- 入力データが同じであれば、常に同じメッセージダイジェストが生成される。

- 入力データが少しでも異なっていれば生成されるメッセージダイジェストは大きく異なったものになる。

- メッセージダイジェストから元の入力データを再現することが困難である。

- 異なる入力データから同じメッセージダイジェストが生成される可能性が非常に低い。

c=エ:ハッシュ関数 - セキュリティ対策の(2)によりバックアップデータは暗号化された状態で保管されることになります。暗号化鍵の更新頻度は3カ月ごとですが、C社では「方針で,過去1年間のバックアップデータを保管している」ので、更新の際に古い暗号化鍵を削除してしまうと、その削除された鍵で暗号化した古いバックアップデータを復号できなくなってしまいます。これが運用上の問題となります。

∴削除された暗号化鍵で暗号化されたバックアップデータを復号できない - 会員番号は6ケタの数字列でその組合せは100万種類です。ハッシュ値から元の会員番号を導くのは容易ではありませんが、ハッシュアルゴリズムが分かり、仮IDが会員番号を単純にハッシュ化しただけのものならば、プログラムにより全100万通りの数字列を変換してハッシュ値が一致する文字列を特定するのは容易です。ましてやC社は50,000人の利用者を抱えているので、全データが漏えいすれば20回程度の試行で仮IDの元となった会員番号を特定されてしまいます。

∴会員番号となり得る全数字列を同じハッシュ関数で変換して突き合わせる

広告

設問2

〔加工個人情報の提供方法の改善〕について,(1),(2)に答えよ。

- 本文中のdに入れる適切な字句を解答群の中から選び,記号で答えよ。

- 本文中のeに入れる適切な字句を10字以内で述べよ。

d に関する解答群

- DoS攻撃

- 盗聴

- パスワードリスト攻撃

- ブルートフォース攻撃

解答例・解答の要点

- d:イ

- e:意図しない宛先 (7文字)

解説

- 〔dについて〕

システム部が加工個人情報を送る際にはCSVファイルを暗号化して、電子メールに添付して有資格者に送付します。そして復号用のパスワードは別メールで送付することになっています。

もしメールに暗号化したファイルを添付するならば復号のためのパスワードは別の通信手段を利用して相手に伝えることが重要です。秘密情報とパスワードを同じ経路で送付する運用では誤送信や盗聴による被害に脆弱です。

∴d=イ:盗聴 - 〔eについて〕

(1)でも触れましたが、メールによる提供では誤送信の可能性を否定できません。本来は依頼のあった有資格者に送付されるべきですが、勘違いや内部不正により無資格者や別部門の有資格者、または社外などの意図しない宛先に顧客情報が送信されてしまう恐れがあります。

∴e=意図しない宛先

広告

広告