応用情報技術者過去問題 平成31年春期 午後問1

⇄問題文と設問を画面2分割で開く⇱問題PDF問1 情報セキュリティ

ECサイトの利用者認証に関する次の記述を読んで,設問1~4に答えよ。

M社は,社員数が200名の輸入化粧品の販売会社である。このたび,M社では販路拡大の一環として,インターネット経由の通信販売(以下,インターネット通販という)を行うことを決めた。インターネット通販の開始に当たり,情報システム課のN課長を責任者として,インターネット通販用のWebサイト(以下,M社ECサイトという)を構築することになった。

M社ECサイトへの外部からの不正アクセスが行われると,インターネット通販事業で甚大な損害を被るおそれがある。そこで,N課長は,部下のC主任に,不正アクセスを防止するための対策について検討を指示した。

〔利用者認証の方式の調査〕

N課長の指示を受けたC主任は,最初に,利用者認証の方式について調査した。

利用者認証の方式には,次の3種類がある。

(ⅰ) 利用者の記憶,知識を基にしたもの

(ⅱ) 利用者の所有物を基にしたもの

(ⅲ) 利用者の生体の特徴を基にしたもの

(ⅱ)には,aによる認証があり,(ⅲ)には,bによる認証がある。(ⅱ),(ⅲ)の方式は,セキュリティ面の安全性が高いが,①多数の会員獲得を目指すM社ECサイトの利用者認証には適さないとC主任は考えた。他社のECサイトを調査したところ,ほとんど(ⅰ)の方式が採用されていることが分かった。そこで,M社ECサイトでは,(ⅰ)の方式の一つであるID,パスワードによる認証を行うことにし,ID,パスワード認証のリスクに関する調査結果を基に,対応策を検討することにした。

〔ID,パスワード認証のリスクの調査〕

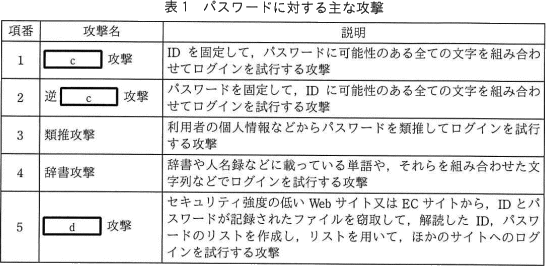

ID,パスワード認証のリスクについて調査したところ,幾つかの攻撃手法が報告されていた。パスワードに対する主な攻撃を表1に示す。 表1中の項番1~4の攻撃に対しては,パスワードとして設定する文字列を工夫することが重要である。項番5の攻撃に対しては,M社ECサイトでの認証情報の管理方法の工夫が必要である。しかし,他組織のWebサイトやECサイト(以下,他サイトという)から流出した認証情報が悪用された場合は,M社ECサイトでは対処できない。そこで,C主任は,M社ECサイトでのパスワード設定規則,パスワード管理策及び会員に求めるパスワードの設定方法の3点について,検討を進めることにした。

表1中の項番1~4の攻撃に対しては,パスワードとして設定する文字列を工夫することが重要である。項番5の攻撃に対しては,M社ECサイトでの認証情報の管理方法の工夫が必要である。しかし,他組織のWebサイトやECサイト(以下,他サイトという)から流出した認証情報が悪用された場合は,M社ECサイトでは対処できない。そこで,C主任は,M社ECサイトでのパスワード設定規則,パスワード管理策及び会員に求めるパスワードの設定方法の3点について,検討を進めることにした。

〔パスワード設定規則とパスワード管理策〕

最初に,C主任は,表1中の項番1,2の攻撃への対策について検討した。検討の結果,パスワードの安全性を高めるために,M社ECサイトに,次のパスワード設定規則を導入することにした。

一般に,Webサイトでは,②パスワードをハッシュ関数によってハッシュ値に変換(以下,ハッシュ化という)し,平文のパスワードの代わりにハッシュ値を秘密認証情報のデータベースに登録している。しかし,データベースに登録された認証情報が流出すると,レインボー攻撃と呼ばれる次の方法によって,ハッシュ値からパスワードが割り出されるおそれがある。

次に,C主任は,表1中の項番3,4及び5の攻撃への対策を検討し,次のルールに従うことをM社ECサイトの会員に求めることにした。

M社は,社員数が200名の輸入化粧品の販売会社である。このたび,M社では販路拡大の一環として,インターネット経由の通信販売(以下,インターネット通販という)を行うことを決めた。インターネット通販の開始に当たり,情報システム課のN課長を責任者として,インターネット通販用のWebサイト(以下,M社ECサイトという)を構築することになった。

M社ECサイトへの外部からの不正アクセスが行われると,インターネット通販事業で甚大な損害を被るおそれがある。そこで,N課長は,部下のC主任に,不正アクセスを防止するための対策について検討を指示した。

〔利用者認証の方式の調査〕

N課長の指示を受けたC主任は,最初に,利用者認証の方式について調査した。

利用者認証の方式には,次の3種類がある。

(ⅰ) 利用者の記憶,知識を基にしたもの

(ⅱ) 利用者の所有物を基にしたもの

(ⅲ) 利用者の生体の特徴を基にしたもの

(ⅱ)には,aによる認証があり,(ⅲ)には,bによる認証がある。(ⅱ),(ⅲ)の方式は,セキュリティ面の安全性が高いが,①多数の会員獲得を目指すM社ECサイトの利用者認証には適さないとC主任は考えた。他社のECサイトを調査したところ,ほとんど(ⅰ)の方式が採用されていることが分かった。そこで,M社ECサイトでは,(ⅰ)の方式の一つであるID,パスワードによる認証を行うことにし,ID,パスワード認証のリスクに関する調査結果を基に,対応策を検討することにした。

〔ID,パスワード認証のリスクの調査〕

ID,パスワード認証のリスクについて調査したところ,幾つかの攻撃手法が報告されていた。パスワードに対する主な攻撃を表1に示す。

〔パスワード設定規則とパスワード管理策〕

最初に,C主任は,表1中の項番1,2の攻撃への対策について検討した。検討の結果,パスワードの安全性を高めるために,M社ECサイトに,次のパスワード設定規則を導入することにした。

- パスワード長の範囲を10~20桁とする。

- パスワードについては,英大文字,英小文字,数字及び記号の70種類を使用可能とし,英大文字,英小文字,数字及び記号を必ず含める。

一般に,Webサイトでは,②パスワードをハッシュ関数によってハッシュ値に変換(以下,ハッシュ化という)し,平文のパスワードの代わりにハッシュ値を秘密認証情報のデータベースに登録している。しかし,データベースに登録された認証情報が流出すると,レインボー攻撃と呼ばれる次の方法によって,ハッシュ値からパスワードが割り出されるおそれがある。

- 攻撃者が,膨大な数のパスワード候補とそのハッシュ値の対応テーブル(以下,Rテーブルという)をあらかじめ作成するか,又は作成されたRテーブルを入手する。

- 窃取したアカウント情報中のパスワードのハッシュ値をキーとして,Rテーブルを検索する。一致したハッシュ値があればパスワードが割り出される。

- 会員が設定したパスワードのバイト列に,ソルトと呼ばれる,会員ごとに異なる十分な長さのバイト列を結合する。

- ソルトを結合した全体のバイト列をハッシュ化する。

- ID,ハッシュ値及びソルトを,秘密認証情報のデータベースに登録する。

次に,C主任は,表1中の項番3,4及び5の攻撃への対策を検討し,次のルールに従うことをM社ECサイトの会員に求めることにした。

- 会員自身の個人情報を基にしたパスワードを設定しないこと

- 辞書や人名録に載っている単語を基にしたパスワードを設定しないこと

- ④会員が利用する他サイトとM社ECサイトでは,同一のパスワードを使い回さないこと

設問1

〔利用者認証の方式の調査〕について,(1),(2)に答えよ。

- 本文中のa,bに入れる適切な字句を解答群の中から選び,記号で答えよ。

- 本文中の下線①について,(ⅱ)又は(ⅲ)の方式の適用が難しいと考えられる適切な理由を解答群の中から選び,記号で答えよ。

a,b に関する解答群

- 虹彩

- 体温

- デジタル証明書

- 動脈

- パスフレーズ

- パソコンの製造番号

解答群

- インターネット経由では,利用者認証が行えないから

- スマートデバイスを利用した利用者認証が行えないから

- 利用者に認証デバイス又は認証情報を配付する必要があるから

- 利用者のIPアドレスが変わると,利用者認証が行えなくなるから

解答入力欄

- a:

- b:

- o:

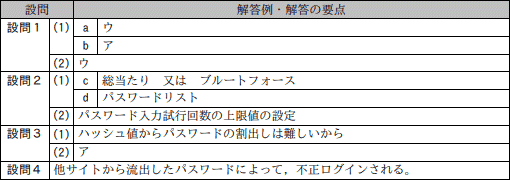

解答例・解答の要点

- a:ウ

- b:ア

- o:ウ

解説

- 本人認証は、知識ベースの認証(ナレッジベース認証とも呼ばれる)、所有物認証、生体認証に大別できます。

〔aについて〕

(ⅱ)は所有物認証に該当します。所有者認証は、正当な利用者が認証情報を持っていることをもとに認証を行う方式です。所有物認証の代表的な方式に、ICカードやPCに利用者のデジタル証明書を組込み、PKIによってその正当性を確認することで利用者認証を行う仕組みがあります。

∴a=ウ:デジタル証明書

〔bについて〕

(ⅲ)は生体認証に該当します。選択肢のうち生体情報に該当するのは、虹彩、体温、動脈ですが、生体認証の鍵として用いる生体情報には、個人ごとに固有の情報であり、かつ、経年による変化が少なく安定して読み取ることができるという要件が求められます。この要件を満たし、認証情報として使用される身体的特徴には、指紋、声紋、虹彩、顔、網膜、静脈パターンなどがあります。

虹彩とは、眼球の黒目部分、瞳孔の外側にある円状の部分のことで、その部分のしわのパターンが個人ごとに異なることを認証に利用します。虹彩認証の精度はメガネやコンタクトレンズをしてもほとんど低下しません。年を経ると変化する顔や声と異なり、一度登録した虹彩パターンは生涯にわたって利用可能です。

なお、体温は測定の度に異なるので認証鍵としては適切ではありません。また、動脈は個人ごとに固有の情報という点をクリアしていますが、動脈よりも静脈の読み取りの方が容易であるため、血管パターンを用いた認証では一般的に静脈が用いられています。

∴b=ア:虹彩 - M社ECサイトは多数の会員獲得を目指しているため、(ⅱ)(ⅲ)の場合、顧客の1人1人に認証デバイス(ハードウェアトークンやデジタル証明書)を配布する必要があります。安全性・信頼性が何よりも重要となる銀行のインターネットバンキングなどでは顧客全員にハードウェアデバイスを配布することもありますが、一般的に、ECサイトの利用者認証にはそこまでの安全性レベルは求められていません。C主任は、認証デバイスを利用者全員に配るコスト面と求められる安全性を勘案し、(ⅱ)(ⅲ)の方式の適用が難しいと考えたと推察できます。

- デジタル証明書やトークンを用いた(ⅱ)の方式、生体認証による(ⅲ)の方式のどちらもインターネット経由での利用者認証が可能です。

- スマートフォンやタブレットを利用した認証も可能です。

- 正しい。

- 認証情報としてIPアドレスを使用しているわけではないため関係ありません。利用者のIPアドレスが変わっても認証可能です。

設問2

〔ID,パスワード認証のリスクの調査〕について,(1),(2)に答えよ。

- 表1中のc,dに入れる適切な字句を答えよ。

- 表1中の項番1の攻撃には有効であるが,項番2の攻撃には効果が期待できない対策を,"パスワード"という字句を用いて,20字以内で答えよ。

解答入力欄

- c:

- d:

- o:

解答例・解答の要点

- c:総当たり 又は ブルートフォース

- d:パスワードリスト

- o:パスワード入力試行回数の上限値の設定 (18文字)

解説

- 〔cについて〕

項番1・2の説明に、「全ての文字を組み合わせてログインを試行する攻撃」とあるので、総当たり(ブルートフォース)攻撃とわかります。

項番1が、1つの利用者IDに対して膨大な数のパスワードを試すことで不正ログインを試みる、よく知られた攻撃です。項番2は、ブルートフォースとは逆に、パスワードを1つに固定し、利用者IDを総当りで試していくことで不正ログインを試みるパスワードクラック手法です。設定できるパスワード種が(数字4桁などのように)非常に少ないシステムに対しては、通常のブルートフォースよりも効率的に認証を突破できます。

∴c=総当たり 又は ブルートフォース

〔dについて〕

他のWebサイトから不正に入手したID・パスワードのリストを用いて、別のWebサイトへの不正ログインを試みる攻撃は「パスワードリスト攻撃」と呼ばれます。複数のサイトで同様のID・パスワードの組合せを使用している利用者が多いという傾向を悪用したものです。

この攻撃に対しては、利用者側で「パスワードの使いまわしをやめる」ことや、管理者側で「2段階認証を行う」「ログイン履歴を表示し、利用者に確認してもらう」などの対策が考えられます。

∴d=パスワードリスト - 項番1のブルートフォース攻撃は、何万回~の試行を繰り返すことが前提になっているので、対策としてはログインの試行回数に制限を設ける方法が一般的です。一定回数連続して認証に失敗した場合に一定時間アカウントを停止する措置をロックアウトといいます。

しかし、項番2のリバースブルートフォース攻撃は、様々な利用者IDの候補を次々と(1回ずつ)試すので、一般的なID単位のアカウントロックの仕組みでは防御しにくいという性質を持ちます。

したがって、ブルートフォース攻撃に効果があり、リバースブルートフォース攻撃に効果がない対策は、「ログイン試行の回数制限」や「アカウントのロックアウトの設定」が挙げられますが、設問には「"パスワード"という字句を用いて」とあるので「パスワード入力試行回数の上限値の設定」旨の記述が適切となります。

∴パスワード入力試行回数の上限値の設定

設問3

〔パスワード設定規則とパスワード管理策〕について,(1),(2)に答えよ。

解答群

- Rテーブルの作成が難しくなるから

- アカウント情報が窃取されてもソルトの値が不明だから

- 高機能なハッシュ関数が利用できるようになるから

- ソルトの桁数に合わせてハッシュ値の桁数が大きくなるから

解答入力欄

解答例・解答の要点

- ハッシュ値からパスワードの割出しは難しいから (22文字)

- ア

解説

- ハッシュ化には以下の特性があります。

- 入力データが同じであれば、常に同じメッセージダイジェストが生成される。

- 入力データが少しでも異なっていれば、生成されるメッセージダイジェストは大きく異なったものになる。

- メッセージダイジェストから元の入力データを再現することが困難である。

- 異なる入力データから同じメッセージダイジェストが生成される可能性が非常に低い。

逆に元のメッセージからハッシュ値を得ることは容易なので、Webサイト側では入力されたパスワードをハッシュ化したものと、データベース内のハッシュ値を照合して利用者認証を行います。

∴ハッシュ値からパスワードの割出しは難しいから - レインボー攻撃は、レインボーテーブルと呼ばれる、ハッシュ値からパスワードを特定するための逆引き表を用いて、パスワードを高速に解読する手法です。

レインボーテーブル(以下、Rテーブル)は、使用される文字種と文字数の組合せごとに作成されます。解読対象となるパスワードの長さが長くなったり、使用可能な文字種が増えたりすると、全ての組合せを網羅するためのRテーブルのサイズも当然大きくなります。例えば、文字種が本問の通り70種、ソルトを加えた文字列長が60文字だったとすると、7060種類のキー値を網羅するRテーブルの作成が必要になります。パスワードの長さは可変長であり、ソルトの長さも公開されていない状態で、いくつものRテーブルを作成するのは現実的に困難となります。したがって、十分な長さのソルト値を加えてからハッシュ化するのは、Rテーブルの作成を難しくするための対策になります。- 正しい。

- ソルトの値は認証情報データベースに登録されているため、アカウント情報が窃取されると当該アカウントのソルトの値を特定されてしまいます。

- ソルトの有無と使用できるハッシュ関数は無関係です。

- ハッシュ関数は、入力された文字列の長さにかかわらず固定長の文字列を出力する関数です。ソルトを結合しても生成されるハッシュ値の長さは変わりません。

設問4

本文中の下線④について,パスワードの使い回しによってM社ECサイトで発生するリスクを,35字以内で述べよ。

解答入力欄

- o:

解答例・解答の要点

- o:他サイトから流出したパスワードによって,不正ログインされる (29文字)

解説

表1「パスワードに対する主な攻撃」の項番5の説明にあるように、複数のサイトで同じパスワードを使いまわしている利用者は、パスワードリスト攻撃により不正ログインの被害を受ける可能性があります。

M社の立場に当てはめると、パスワードの使いまわしが行われると、セキュリティ強度の低い他サイトから流出したパスワードによって、M社サイトに対してパスワードリスト攻撃が試みられ、不正ログインされてしまうリスクがあるということです。

∴他サイトから流出したパスワードによって,不正ログインされる

M社の立場に当てはめると、パスワードの使いまわしが行われると、セキュリティ強度の低い他サイトから流出したパスワードによって、M社サイトに対してパスワードリスト攻撃が試みられ、不正ログインされてしまうリスクがあるということです。

∴他サイトから流出したパスワードによって,不正ログインされる