応用情報技術者過去問題 令和7年秋期 午後問1

⇄問題文と設問を画面2分割で開く⇱問題PDF問1 情報セキュリティ

企業グループのセキュリティ対策に関する次の記述を読んで,設問に答えよ。

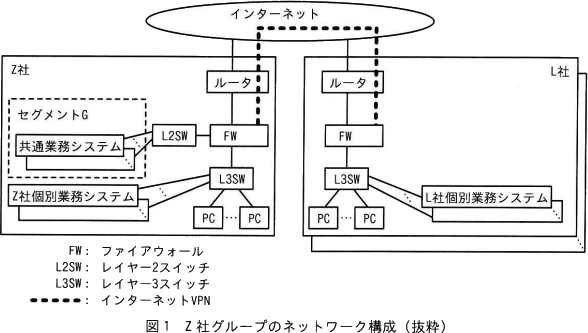

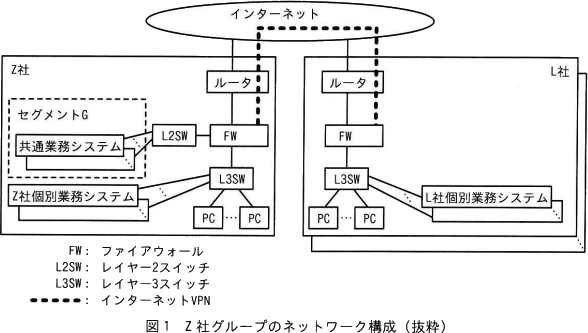

Z社は,産業機械を製造する企業で,L社をはじめとする複数の子会社を含めてZ社グループを形成している。Z社グループでは,Webベースの業務システムが複数運用されており,グループ各社が共通で利用できる共通業務システムと各社内だけから利用できる個別業務システムの2種類がある。共通業務システムはZ社の内部ネットワーク内のセグメントG中に構築され,グループ各社の拠点間を接続したインターネットVPN経由でアクセスされる。個別業務システムは各社が個別に構築しており,インターネットVPN経由も含めて社外からはアクセスできない。

業務システムは全てZ社グループ外に委託して開発したものであり,共通業務システムの運用管理はZ社の情報システム部が,個別業務システムの運用管理は各社の情報システム部が,それぞれ行っている。業務システムが稼働しているサーバ及び従業員が使用しているPCについては,各社の情報システム部が設定及び運用管理をしている。Z社グループのネットワーク構成(抜粋)を図1に示す。 〔Z社の現状のセキュリティ対策〕

〔Z社の現状のセキュリティ対策〕

Z社は,信頼できる領域と信頼できない領域を定め,必要な管理策を実施している。Z社の現状のセキュリティ対策は次のとおりである。

〔サプライチェーン攻撃の調査〕

ある日,Z社の情報システム部のB部長は,同業他社においてサプライチェーン攻撃による被害の事例が複数報告されていることを知り,主任にサプライチェーン攻撃の事例を調査して整理するように指示した。

T主任が調査した結果,サプライチェーン攻撃には幾つかのパターンがあることが分かった。T主任が整理したパターンを次に示す。

T主任はZ社グループ各社の現状のセキュリティ対策を調査し,追加すべきセキュリティ対策を検討して次のようにまとめた。なお,子会社に対してはこれらの対策に加えて,①Z社グループ全体の統制を強化しサプライチェーン攻撃のリスク又は被害を低減する施策の実施を依頼する。

T主任は"対策10"も含めてB部長に改めて報告し,追加すべきセキュリティ対策が承認された。

Z社は,産業機械を製造する企業で,L社をはじめとする複数の子会社を含めてZ社グループを形成している。Z社グループでは,Webベースの業務システムが複数運用されており,グループ各社が共通で利用できる共通業務システムと各社内だけから利用できる個別業務システムの2種類がある。共通業務システムはZ社の内部ネットワーク内のセグメントG中に構築され,グループ各社の拠点間を接続したインターネットVPN経由でアクセスされる。個別業務システムは各社が個別に構築しており,インターネットVPN経由も含めて社外からはアクセスできない。

業務システムは全てZ社グループ外に委託して開発したものであり,共通業務システムの運用管理はZ社の情報システム部が,個別業務システムの運用管理は各社の情報システム部が,それぞれ行っている。業務システムが稼働しているサーバ及び従業員が使用しているPCについては,各社の情報システム部が設定及び運用管理をしている。Z社グループのネットワーク構成(抜粋)を図1に示す。

Z社は,信頼できる領域と信頼できない領域を定め,必要な管理策を実施している。Z社の現状のセキュリティ対策は次のとおりである。

- 対策1:

- aの考え方に基づき,インターネットからZ社の内部ネットワークへの攻撃を入口となるFWで防いでいる。具体的には,子会社からのインターネットVPN経由での共通業務システムへのアクセスは許可し,インターネットからZ社内へのその他のアクセスは,共通業務システムへのアクセスも含めて禁止している。

- 対策2:

- Z社内の,PC及び業務システムが稼働しているサーバにはマルウェア対策ソフトを導入している。

- 対策3:

- Z社内の,PC,業務システムが稼働しているサーバ及びネットワーク機器に対し,各ベンダーからの脆弱性情報やアップデート情報を日次で確認して,適宜セキュリティパッチの適用やアップデートを実施している。

- 対策4:

- Z社内の業務システムは,導入時に脆弱性診断を実施している。脆弱性が発見された場合は,利用開始までに対応を実施している。

〔サプライチェーン攻撃の調査〕

ある日,Z社の情報システム部のB部長は,同業他社においてサプライチェーン攻撃による被害の事例が複数報告されていることを知り,主任にサプライチェーン攻撃の事例を調査して整理するように指示した。

T主任が調査した結果,サプライチェーン攻撃には幾つかのパターンがあることが分かった。T主任が整理したパターンを次に示す。

- ビジネスサプライチェーン攻撃

標的とする会社の,セキュリティ対策が不十分な子会社や取引先などの関連会社を攻撃して,そこのシステムを踏み台として,内部ネットワークなどを経由して標的とする会社を攻撃する。 - サービスサプライチェーン攻撃

標的とする会社が利用しているITサービスの運営事業者などを攻撃して,そのサービスのアカウントを乗っ取ったり,そのサービスを経由してマルウェアを配布したりすることによって,最終的に標的とする会社を攻撃する。 - ソフトウェアサプライチェーン攻撃

標的とする会社の業務システムなどに導入しているソフトウェアの開発会社を攻撃してソースコードを改ざんしたり,業務システムなどで利用しているオープンソースのソフトウェアライブラリの脆弱性を利用したりすることによって最終的に標的とする会社を攻撃する。

- B部長:

- サプライチェーン攻撃に対して,Z社グループの現状のセキュリティ対策は十分ですか。

- T主任:

- 不十分だと思います。Z社については,a の考え方で内部ネットワーク内の機器の防御を行っているので,攻撃者によって内部ネットワークに侵入されてしまうと,内部ネットワーク内の業務システムなどが容易に攻撃されるおそれがあります。

- B部長:

- なるほど。実際,幾つかの共通業務システムは,インターネットVPN経由も含む内部ネットワークからであれば認証無しでアクセスすることが可能なので,内部ネットワークに侵入された場合に情報漏えいのリスクがあるということですね。その他の懸念はありますか。

- T主任:

- 業務システムについても懸念があります。システム導入以降は脆弱性診断を実施しておらず,導入以降に明らかになった脆弱性への対応ができていないおそれがあります。また,Z社グループ全体に視野を広げると,マルウェア対策ソフトの選定やネットワーク機器の設定など,各社がそれぞれ独自にセキュリティ対策を実施しているので,セキュリティ対策が不十分な会社が存在するおそれがあります。

- B部長:

- 分かりました。今後は各社任せにするのではなく,我々Z社が中心となってZ社グループ全体のセキュリティ対策を強化していく必要がありますね。Z社グループ全体として追加すべきセキュリティ対策を検討してください。

T主任はZ社グループ各社の現状のセキュリティ対策を調査し,追加すべきセキュリティ対策を検討して次のようにまとめた。なお,子会社に対してはこれらの対策に加えて,①Z社グループ全体の統制を強化しサプライチェーン攻撃のリスク又は被害を低減する施策の実施を依頼する。

- 対策5:

- 全ての業務システムへのアクセスに対しては,従業員ごとに割り当てたIDとパスワードによる認証を行う。また,パスワードは類推されにくいものだけが利用できるようにシステムで制限する。加えて,bの原則に従い,各従業員に対して過剰な権限を与えないようにする。

- 対策6:

- 機密性の高い内部情報を扱う業務システムへのアクセスに対しては,多要素認証を行う。

- 対策7:

- ネットワーク機器などの管理用アカウントのパスワードは類推されにくいものにする。特に,機器の型番ごとに共通であることが多いcパスワードの利用は禁止する。

- 対策8:

- 業務システム,業務システムが稼働しているサーバ及びネットワーク機器へのアクセスについては監視及びログの記録を行い,それらのログをdで分析することによって攻撃の予兆検知や早期発見を図る。また,業務システムやインターネットへのアクセスログが記録されていることをZ社グループ各社の従業員に周知し,②データの持出しなどの内部不正を抑止する。

- 対策9:

- 業務システム,業務システムが稼働しているサーバ及びネットワーク機器については,機密情報の取扱いの有無などの重要度に応じて3か月から1年の周期で定期的な脆弱性診断を行い,発見された脆弱性への対応を行う。

T主任は"対策10"も含めてB部長に改めて報告し,追加すべきセキュリティ対策が承認された。

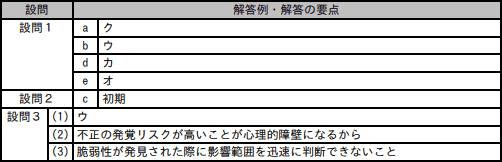

設問1

本文中のa,b,d,eに入れる適切な字句を,それぞれ解答群の中から選び,記号で答えよ。

a,b,d,e に関する解答群

- CASB

- MDM

- need-to-know

- RASP

- SBOM

- SIEM

- SLCP

- 境界防御

- サンドボックス

- ゼロトラスト

- 多層防御

解答入力欄

- a:

- b:

- d:

- e:

解答例・解答の要点

- a:ク

- b:ウ

- d:カ

- e:オ

解説

〔aについて〕

対策1の説明では、空欄aの具体例として「インターネットからZ社の内部ネットワークへの攻撃を入口となるFWで防いでいる」とあります。ネットワークの出入口に防御装置を置き、外部からの脅威の侵入をネットワークの境界で防ぐ考え方を「境界防御」と言います。したがって、空欄aには「ク:境界防御」が当てはまります。

この考え方は従来からあるもので、ファイアウォール、プロキシサーバ、VPN、IDS/IPS、UTM(統合脅威管理)などが主な技術要素です。Z社では「子会社からVPN経由での共通業務システムへのアクセスのみを許可し,インターネットからZ社内へのその他のアクセスはすべて禁止」するといった形で、境界(FW)でのアクセス制御を実施しています。

旧来の情報セキュリティ対策は、境界防御の対策強化に重点が置かれていました。これは、内部ネットワークが安全な領域であるという暗黙の想定があったからです。しかし、境界防御の仕組み上、境界を突破されて侵入を許した場合や、内部に脅威が存在する場合には対処が不十分となります。実際に近年のサイバー攻撃の高度化により、境界防御では防ぎきれない被害が顕在化しているのが現状です。このような背景から、境界防御だけに依存するのではなく、利用者・端末・通信のそれぞれを常に検証する「ゼロトラスト」や、入口・内部・出口といった複数の段階での対策を組み合わせて被害を防ぐ「多層防御」の考え方が提唱されています。

∴a=ク:境界防御

〔bについて〕

対策5の説明では、空欄bの具体例として「各従業員に対して過剰な権限を与えないようにする」とあります。情報やシステムへのアクセス権限を設定する際は、情報漏えいや不正アクセスを防ぐ観点から、業務上必要な範囲に限定することが重要です。この考え方は日本語では「最小権限の原則」と呼ばれます。

情報アクセス管理の面において、最小権限の原則を具体化した考え方が「need-to-know」です。直訳すると『知る必要がある者だけに知らせる』という意味で、元々は軍事分野で秘匿情報を扱う際の指針として用いられてきました。情報へのアクセスは、職務上の地位ではなく、任務上の必要性に基づいて最小限にすべきである点を明確に示しており、アクセス管理の基本的な考え方となっています。したがって、空欄bには「ウ:need-to-know」が当てはまります。

∴b=ウ:need-to-know

〔dについて〕

対策7には、空欄dの機能として、業務システム・サーバ・ネットワークのログを分析し、攻撃の予兆検知や早期発見を図るとあります。この記述より「カ:SIEM」が当てはまると判断できます。

SIEM(Security Information and Event Management:シーム)は、OS、データベース、アプリケーション、ネットワーク機器など多様なソフトウェアや機器が出力する大量のログデータをリアルタイムで相関分析することで、異常な振る舞いや攻撃の予兆を検知し、アラートやレポートで迅速なインシデント対応を支援する仕組みです。日本語では「セキュリティ情報およびイベント管理」と訳されます。

∴d=カ:SIEM

〔eについて〕

空欄eについては、「業務システムなどで使用しているソフトウェア製品及びライブラリについて,名称,バージョン,開発会社名などを一覧にまとめた」ものと説明されています。また、この一覧をセキュリティ対策に活用するとあります。この記述より「オ:SBOM」が当てはまると判断できます。

SBOM(Software Bill Of Materials:エスボム)は、ある製品に含まれるソフトウェアに含まれるすべてのコンポーネントについて、それらの名称、バージョン・ビルド情報、ライセンス情報、依存関係、その他関連情報を含めて、機械処理可能なリストにした「ソフトウェアの部品表」です。

脆弱性管理では、どのソフトウェアにどのバージョンのOSSやライブラリが含まれているかの把握が不可欠です。SBOMの作成・管理により、使用中の全コンポーネントが把握できるので、新たな脆弱性が公表された際などに、どの製品やシステムが影響を受けるかを迅速に特定できます。加えて、影響度や影響範囲の評価、ソフトウェアアップデートの必要性の判断等を効率化できるため、SBOMはソフトウェアの脆弱性管理のためのツールとしても利用されています。

∴e=オ:SBOM

その他の選択肢の簡単な説明です。

対策1の説明では、空欄aの具体例として「インターネットからZ社の内部ネットワークへの攻撃を入口となるFWで防いでいる」とあります。ネットワークの出入口に防御装置を置き、外部からの脅威の侵入をネットワークの境界で防ぐ考え方を「境界防御」と言います。したがって、空欄aには「ク:境界防御」が当てはまります。

この考え方は従来からあるもので、ファイアウォール、プロキシサーバ、VPN、IDS/IPS、UTM(統合脅威管理)などが主な技術要素です。Z社では「子会社からVPN経由での共通業務システムへのアクセスのみを許可し,インターネットからZ社内へのその他のアクセスはすべて禁止」するといった形で、境界(FW)でのアクセス制御を実施しています。

旧来の情報セキュリティ対策は、境界防御の対策強化に重点が置かれていました。これは、内部ネットワークが安全な領域であるという暗黙の想定があったからです。しかし、境界防御の仕組み上、境界を突破されて侵入を許した場合や、内部に脅威が存在する場合には対処が不十分となります。実際に近年のサイバー攻撃の高度化により、境界防御では防ぎきれない被害が顕在化しているのが現状です。このような背景から、境界防御だけに依存するのではなく、利用者・端末・通信のそれぞれを常に検証する「ゼロトラスト」や、入口・内部・出口といった複数の段階での対策を組み合わせて被害を防ぐ「多層防御」の考え方が提唱されています。

∴a=ク:境界防御

〔bについて〕

対策5の説明では、空欄bの具体例として「各従業員に対して過剰な権限を与えないようにする」とあります。情報やシステムへのアクセス権限を設定する際は、情報漏えいや不正アクセスを防ぐ観点から、業務上必要な範囲に限定することが重要です。この考え方は日本語では「最小権限の原則」と呼ばれます。

情報アクセス管理の面において、最小権限の原則を具体化した考え方が「need-to-know」です。直訳すると『知る必要がある者だけに知らせる』という意味で、元々は軍事分野で秘匿情報を扱う際の指針として用いられてきました。情報へのアクセスは、職務上の地位ではなく、任務上の必要性に基づいて最小限にすべきである点を明確に示しており、アクセス管理の基本的な考え方となっています。したがって、空欄bには「ウ:need-to-know」が当てはまります。

∴b=ウ:need-to-know

〔dについて〕

対策7には、空欄dの機能として、業務システム・サーバ・ネットワークのログを分析し、攻撃の予兆検知や早期発見を図るとあります。この記述より「カ:SIEM」が当てはまると判断できます。

SIEM(Security Information and Event Management:シーム)は、OS、データベース、アプリケーション、ネットワーク機器など多様なソフトウェアや機器が出力する大量のログデータをリアルタイムで相関分析することで、異常な振る舞いや攻撃の予兆を検知し、アラートやレポートで迅速なインシデント対応を支援する仕組みです。日本語では「セキュリティ情報およびイベント管理」と訳されます。

∴d=カ:SIEM

〔eについて〕

空欄eについては、「業務システムなどで使用しているソフトウェア製品及びライブラリについて,名称,バージョン,開発会社名などを一覧にまとめた」ものと説明されています。また、この一覧をセキュリティ対策に活用するとあります。この記述より「オ:SBOM」が当てはまると判断できます。

SBOM(Software Bill Of Materials:エスボム)は、ある製品に含まれるソフトウェアに含まれるすべてのコンポーネントについて、それらの名称、バージョン・ビルド情報、ライセンス情報、依存関係、その他関連情報を含めて、機械処理可能なリストにした「ソフトウェアの部品表」です。

脆弱性管理では、どのソフトウェアにどのバージョンのOSSやライブラリが含まれているかの把握が不可欠です。SBOMの作成・管理により、使用中の全コンポーネントが把握できるので、新たな脆弱性が公表された際などに、どの製品やシステムが影響を受けるかを迅速に特定できます。加えて、影響度や影響範囲の評価、ソフトウェアアップデートの必要性の判断等を効率化できるため、SBOMはソフトウェアの脆弱性管理のためのツールとしても利用されています。

∴e=オ:SBOM

その他の選択肢の簡単な説明です。

- ア:CASB

- Cloud Access Security Brokerの略。組織とクラウドサービスの間に単一のコントロールポイントを設け、クラウドサービスの利用状況を可視化し、制御し、一貫性のあるセキュリティポリシーを適用するセキュリティ対策

- イ:MDM

- Mobile Device Managementの略。企業が社員に貸与する複数のスマートフォンやタブレット端末を、遠隔から一元管理する仕組み

- エ:RASP

- Runtime Application Self-Protectionの略。動作しているアプリケーション内部に組み込まれ、脅威をリアルタイムで検知し、攻撃からアプリケーションを防御する仕組み

- キ:SLCP

- Software Life Cycle Processの略。システムやソフトウェアを企画・開発・運用・廃棄する一連の過程を「共通の言葉」で整えた国際規格。各工程を構成する作業項目の一つひとつを階層的に定義し、標準化している

- ケ:サンドボックス

- 信頼できないプログラムを隔離された安全な環境で実行し、システム本体への侵入や影響を防ぐ仕組み。マルウェアの有無の確認や不審な動作の分析を行う目的でも利用される

- コ:ゼロトラスト

- 内部ネットワークであっても安全であるとは考えず、社外ネットワークと同様に信頼しないことを前提として情報セキュリティを構築する考え方

- サ:多層防御

- 単一のセキュリティ対策に頼るのではなく、複数の異なる防御手段を組み合わせて総合的にセキュリティを強化する考え方

設問2

本文中のcに入れる適切な字句を,5字以内で答えよ。

解答入力欄

- c:

解答例・解答の要点

- c:初期 (2文字)

解説

〔cについて〕

空欄cには、ネットワーク機器などにおいて、機器の型番ごとに共通であることが多く、使用を禁止すべきパスワードを示す字句が入ります。これは、組織が任意に設定するパスワードではなく、工場出荷時にあらかじめ設定されている初期パスワードを指す記述です。したがって、空欄cには「初期」が当てはまります。5文字以内のため、「デフォルト」でも差し支えないと思います。

ルータなどのネットワーク機器やIoT機器では、初期パスワードが機器の型番ごとに共通となっている場合があり、メーカーのWebサイトやマニュアル等より第三者が容易に入手できてしまうリスクがあります。実際に、このような初期設定のログイン情報を悪用して、外部から機器への侵入を試みるマルウェア(例:Mirai)も観測されていることから、初期設定のIDやパスワードを変更せずに運用し続けることは危険です。

ネットワーク機器のセキュリティ対策としては、前述のとおり初期設定の単純なIDやパスワードを変更することに加え、ファームウェアを最新の状態に保つこと、サポートが終了した機器については更新を検討すること、意図しない設定変更が行われていないかを定期的に確認することなどが挙げられます。

∴c=初期

空欄cには、ネットワーク機器などにおいて、機器の型番ごとに共通であることが多く、使用を禁止すべきパスワードを示す字句が入ります。これは、組織が任意に設定するパスワードではなく、工場出荷時にあらかじめ設定されている初期パスワードを指す記述です。したがって、空欄cには「初期」が当てはまります。5文字以内のため、「デフォルト」でも差し支えないと思います。

ルータなどのネットワーク機器やIoT機器では、初期パスワードが機器の型番ごとに共通となっている場合があり、メーカーのWebサイトやマニュアル等より第三者が容易に入手できてしまうリスクがあります。実際に、このような初期設定のログイン情報を悪用して、外部から機器への侵入を試みるマルウェア(例:Mirai)も観測されていることから、初期設定のIDやパスワードを変更せずに運用し続けることは危険です。

ネットワーク機器のセキュリティ対策としては、前述のとおり初期設定の単純なIDやパスワードを変更することに加え、ファームウェアを最新の状態に保つこと、サポートが終了した機器については更新を検討すること、意図しない設定変更が行われていないかを定期的に確認することなどが挙げられます。

∴c=初期

設問3

〔追加すべきセキュリティ対策〕について答えよ。

解答群

- Z社グループ各社で業務システムを開発する場合,開発委託先の会社においてセキュリティ対策が十分に実施されているかを委託前に審査する。

- Z社グループ各社でセキュリティインシデントが発生した場合の報告及び対応のフローを定める。

- Z社グループ各社の個別業務システムを全てセグメントGに移動し,システムの詳細を把握している各社の情報システム部が引き続き管理する。

- Z社グループ各社のネットワーク機器の設定ポリシーを強固なものに統一する。

解答入力欄

解答例・解答の要点

- ウ

- 不正の発覚リスクが高いことが心理的障壁になるから (24文字)

- 脆弱性が発見された際に影響範囲を迅速に判断できないこと (27文字)

解説

- 下線①では「Z社グループ全体の統制を強化しサプライチェーン攻撃のリスク又は被害を低減する施策」を実施する趣旨です。ここでは解答群のうち適切でないものを選択する必要があります。

- 適切。本文冒頭では、個別業務システムは各社が個別で構築していて、業務システムは全てZ社グループに委託して開発していると記述されており、ソフトウェアサプライチェーン攻撃のリスクが想定されます。各社が個別に委託先を選定するのではなく、グループ共通のルールとして、開発委託前に委託先のセキュリティ対策を審査する手続きを設ければ、当該リスクの低減につながります。

- 適切。T主任とB部長との会話では、各社が独自にセキュリティ対策を実施しているため、対策が不十分な会社が存在するおそれが指摘されており、ビジネスサプライチェーン攻撃のリスクが想定されます。インシデント発生時の報告・対応フローをグループ全体で統一しておけば、初動対応の遅れや連携不全を抑止することができ、当該攻撃を受けた際の被害の低減につながります。

- 不適切。セグメントGは共通業務システムが配置され、グループ各社がVPN経由でアクセスするセグメントです。現状、グループ各社の個別業務システムは、VPN経由も含めて社外からアクセスできないように制御されていますが、これらをセグメントGに配置すると、アクセス可能な経路が拡大し、かえって不正アクセスのリスクが増大する結果となります。さらに、移行後の管理は各社の情報システム部が引き続き個別に行うとされており、グループ全体としての統制強化も期待しにくい内容です。以上の2点より適切な施策とは言えません。

- 適切。T主任とB部長との会話では、マルウェア対策ソフトの選定やネットワーク機器の設定などを各社が独自に実施しているとあります。ネットワーク機器の設定ポリシーを強固なものに統一することは、統制強化とリスク低減につながります。

- 業務システムやインターネットのアクセスログが記録されていることをZ社グループ各社の従業員に周知する施策が、下線②の「データの持出しなどの内部不正を抑止する」につながる理由が問われています。

不正行動が起こる要因を説明する理論として不正のトライアングルがあります。この理論によれば、不正行動は「動機・プレッシャー」「機会」「正当化」の三つの要素がそろうと発生しやすいとされます。- 動機・プレッシャー

- 自己の欲求の達成や問題を解決するためには、不正を行うしかないという考えに至る心情

例)過大なノルマ、個人的な金銭問題の存在 - 機会

- 不正を実行しようと思えばいつでもできるような環境

例)悪用可能なシステムの不備がある、チェック体制がない、やってもばれない - 正当化

- 自分に都合のよい理由付けによって良心の呵責(かしゃく)を弱め、不正行動を自分の中で容認すること

例)組織のためであって悪いことではない、自分のせいではなく組織・制度が悪い、職場で不遇な扱いを受けている

∴不正の発覚リスクが高いことが心理的障壁になるから - 対策9では、子会社の業務システム・そのサーバ・ネットワークについて、定期的に脆弱性診断を行うという内容です。これに対して、B部長が懸念を示し、対策10(SBOMの整備)の追加へとつながっています。

本文で説明されているとおり、ソフトウェアサプライチェーン攻撃では、業務システムそのものだけではなく、業務システムなどに導入しているソフトウェア製品や利用しているライブラリの脆弱性が起点になることがあります。ライブラリ等を経由した攻撃を防ぐには、対策3にあるように日々公表される脆弱性情報を把握し、必要に応じてアップデートやパッチの適用を行うことが有効です。

企業グループ全体の統制強化の観点では、Z社の情報システム部が実施している対策3をグループ全体に展開することが考えられます。しかし現状のままでは、脆弱性情報を入手しても、グループ内のどのシステムが影響を受けるかを直ちに判断できません。そこでB部長は、対策9に加えて、影響判定に必要な構成情報を把握するため、SBOMの作成を指示したと考えられます。

∴脆弱性が発見された際に影響範囲を迅速に判断できないこと