HOME»応用情報技術者令和6年春期»午前問37

応用情報技術者令和6年春期 午前問37

問37

DNSSECで実現できることはどれか。

- DNSキャッシュサーバが得た応答の中のリソースレコードが,権威DNSサーバで管理されているものであり,改ざんされていないことの検証

- 権威DNSサーバとDNSキャッシュサーバとの通信を暗号化することによる,ゾーン情報の漏えいの防止

- 長音"ー"と漢数字"一"などの似た文字をドメイン名に用いて,正規サイトのように見せかける攻撃の防止

- 利用者のURLの入力誤りを悪用して,偽サイトに誘導する攻撃の検知

分類 :

テクノロジ系 » セキュリティ » セキュリティ実装技術

正解 :

ア

解説 :

DNSSEC(DNS Security Extensions)は、DNSにおける応答の正当性を保証するための拡張仕様です。

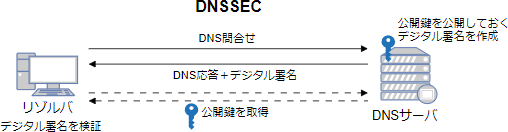

DNSSECでは、次の手順によって応答レコードが改ざんされておらず、正当な管理者によって生成された応答レコードであることを検証します。 DNSSECで実現できることは、権威DNSサーバの応答レコードの正当性、完全性の確認なので、「ア」が適切な記述です。

DNSSECで実現できることは、権威DNSサーバの応答レコードの正当性、完全性の確認なので、「ア」が適切な記述です。

DNSSECでは、次の手順によって応答レコードが改ざんされておらず、正当な管理者によって生成された応答レコードであることを検証します。

- DNSキャッシュサーバは、DNSコンテンツ(権威)サーバに対してドメイン問合せを行う(通常と同じ)

- DNSコンテンツサーバは、ドメイン応答に自身のデジタル署名を付加してDNSキャッシュサーバに送信する

- 応答を受け取ったDNSキャッシュサーバは、DNSコンテンツサーバの公開鍵を使用してデジタル署名を検証し、内容の正当性を確認する

- 正しい。応答中に含まれるリソースレコードが改ざんされておらず、DNSサーバ上で管理されていることが確認できます。

- DNSSECには暗号化の仕組みがありません。ゾーン情報の暗号化には、DNS over TLS(DoT)やDNS over HTTPS(DoH)が用いられます。

- DNSSECでは防げません。利用者が混同するおそれのある類似ドメインに対しては、紛争処理機関に対してドメイン名紛争処理を申し立て、取消や移転処分を求めるのが有効です。なお、正当なドメインに似せたドメインを用いる攻撃は、ドッペルゲンガードメインと呼ばれます。

- DNSSECでは防げません。なお、URLの入力ミス・打ち間違いに乗じて偽サイトに誘導する行為は、タイポスクワッティングと呼ばれます。