応用情報技術者過去問題 令和5年春期 午後問1

⇄問題文と設問を画面2分割で開く⇱問題PDF問1 情報セキュリティ

マルウェア対策に関する次の記述を読んで,設問に答えよ。

R社は,全国に支店・営業所をもつ,従業員約150名の旅行代理店である。国内の宿泊と交通手段を旅行パッケージとして,法人と個人の双方に販売している。R社は,旅行パッケージ利用者の個人情報を扱うので,個人情報保護法で定める個人情報取扱事業者である。

〔ランサムウェアによるインシデント発生〕

ある日,R社従業員のSさんが新しい旅行パッケージの検討のために,R社からSさんに支給されているPC(以下,PC-Sという)を用いて業務を行っていたところ,PC-Sに身の代金を要求するメッセージが表示された。Sさんは連絡すべき窓口が分からず,数時間後に連絡が取れた上司からの指示によって,R社の情報システム部に連絡した。連絡を受けた情報システム部のTさんは,PCがランサムウェアに感染したと考え,①PC-Sに対して直ちに実施すべき対策を伝えるとともに,PC-Sを情報システム部に提出するようにSさんに指示した。

Tさんは,セキュリティ対策支援サービスを提供しているZ社に,提出されたPC-S及びR社LANの調査を依頼した。数日後にZ社から受け取った調査結果の一部を次に示す。 〔セキュリティ管理に関する評価〕

〔セキュリティ管理に関する評価〕

Tさんは,情報システム部のU部長にZ社からの調査結果を伝え,PC-Sを初期化し,初期セットアップ後にSさんに返却することで,今回のインシデントへの対応を完了すると報告した。U部長は再発防止のために,R社のセキュリティ管理に関する評価をZ社に依頼するよう,Tさんに指示した。Tさんは,Z社にR社のセキュリティ管理の現状を説明し,評価を依頼した。

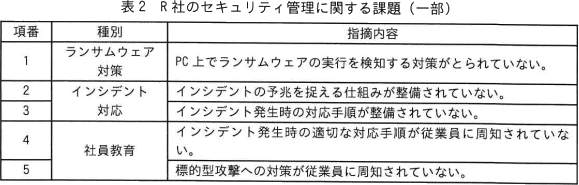

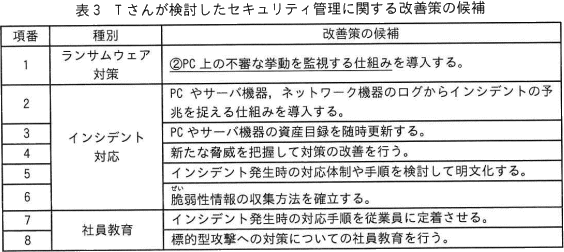

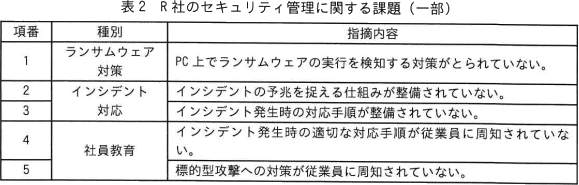

R社のセキュリティ管理に関する評価を実施したZ社は,ランサムウェア対策に加えて,特にインシデント対応と社員教育に関連した取組が不十分であると指摘した。Z社が指摘したR社のセキュリティ管理に関する課題の一部を表2に示す。 U部長は,表2の課題の改善策を検討するようにTさんに指示した。Tさんが検討したセキュリティ管理に関する改善策の候補を表3に示す。

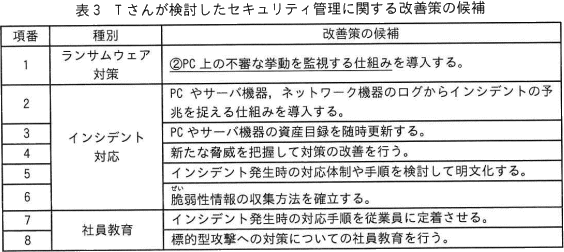

U部長は,表2の課題の改善策を検討するようにTさんに指示した。Tさんが検討したセキュリティ管理に関する改善策の候補を表3に示す。 〔インシデント対応に関する改善策の具体化〕

〔インシデント対応に関する改善策の具体化〕

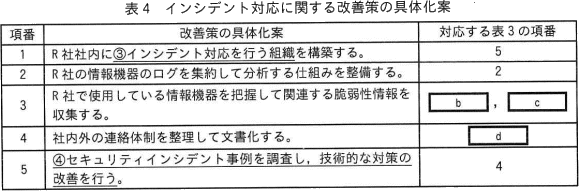

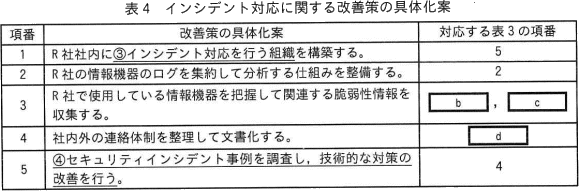

Tさんは,表3の改善策の候補を基に,インシデント対応に関する改善策の具体化を行った。Tさんが検討した,インシデント対応に関する改善策の具体化案を表4に示す。 検討したインシデント対応に関する改善策の具体化案をU部長に説明したところ,表4の項番5のセキュリティインシデント事例について,特にマルウェア感染などによって個人情報が窃取された事例を中心に,Z社から支援を受けて調査するように指示を受けた。

検討したインシデント対応に関する改善策の具体化案をU部長に説明したところ,表4の項番5のセキュリティインシデント事例について,特にマルウェア感染などによって個人情報が窃取された事例を中心に,Z社から支援を受けて調査するように指示を受けた。

〔社員教育に関する改善策の具体化〕

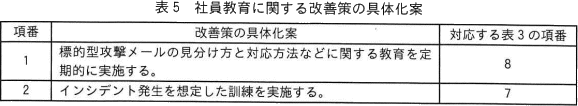

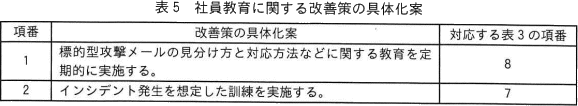

Tさんは,表3の改善策の候補を基に,社員教育に関する改善策の具体化を行った。Tさんが検討した,社員教育に関する改善策の具体化案を表5に示す。 R社では,標的型攻撃に対応する方法やインシデント発生時の対応手順が明確化されておらず,従業員に周知する活動も不足していた。そこで,標的型攻撃の内容とリスクや標的型攻撃メールへの対応,インシデント発生時の対応手順に関する研修を,新入社員が入社する4月に全従業員に対して定期的に行うことにした。

R社では,標的型攻撃に対応する方法やインシデント発生時の対応手順が明確化されておらず,従業員に周知する活動も不足していた。そこで,標的型攻撃の内容とリスクや標的型攻撃メールへの対応,インシデント発生時の対応手順に関する研修を,新入社員が入社する4月に全従業員に対して定期的に行うことにした。

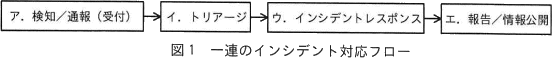

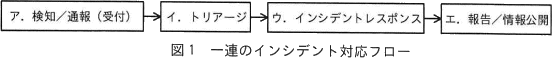

また,R社でのインシデント発生を想定した訓練の実施を検討した。図1に示す一連のインシデント対応フローのうち,⑤全従業員を対象に実施すべき対応と,経営者を対象に実施すべき対応を中心に,ランサムウェアによるインシデントへの対応を含めたシナリオを作成することにした。 Tさんは,今回のインシデントの教訓を生かして,ランサムウェアに感染した際にPC内の重要な文書ファイルの喪失を防ぐために,取り外しできる記録媒体にバックアップを取得する対策を教育内容に含めた。検討した社員教育に関する改善策の具体化案をU部長に説明したところ,⑥バックアップを取得した記録媒体の保管方法について検討し,その内容を教育内容に含めるようにTさんに指示した。

Tさんは,今回のインシデントの教訓を生かして,ランサムウェアに感染した際にPC内の重要な文書ファイルの喪失を防ぐために,取り外しできる記録媒体にバックアップを取得する対策を教育内容に含めた。検討した社員教育に関する改善策の具体化案をU部長に説明したところ,⑥バックアップを取得した記録媒体の保管方法について検討し,その内容を教育内容に含めるようにTさんに指示した。

R社は,全国に支店・営業所をもつ,従業員約150名の旅行代理店である。国内の宿泊と交通手段を旅行パッケージとして,法人と個人の双方に販売している。R社は,旅行パッケージ利用者の個人情報を扱うので,個人情報保護法で定める個人情報取扱事業者である。

〔ランサムウェアによるインシデント発生〕

ある日,R社従業員のSさんが新しい旅行パッケージの検討のために,R社からSさんに支給されているPC(以下,PC-Sという)を用いて業務を行っていたところ,PC-Sに身の代金を要求するメッセージが表示された。Sさんは連絡すべき窓口が分からず,数時間後に連絡が取れた上司からの指示によって,R社の情報システム部に連絡した。連絡を受けた情報システム部のTさんは,PCがランサムウェアに感染したと考え,①PC-Sに対して直ちに実施すべき対策を伝えるとともに,PC-Sを情報システム部に提出するようにSさんに指示した。

Tさんは,セキュリティ対策支援サービスを提供しているZ社に,提出されたPC-S及びR社LANの調査を依頼した。数日後にZ社から受け取った調査結果の一部を次に示す。

- PC-Sから,国内で流行しているランサムウェアが発見された。

- ランサムウェアが,取引先を装った電子メールの添付ファイルに含まれていて,Sさんが当該ファイルを開いた結果,PC-Sにインストールされた。

- PC-S内の文書ファイルが暗号化されていて,復号できなかった。

- PC-Sから,インターネットに向けて不審な通信が行われた痕跡はなかった。

- PC-Sから,R社LAN上のIPアドレスをスキャンした痕跡はなかった。

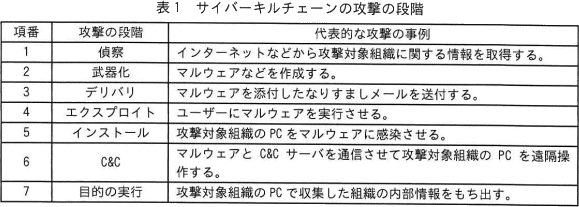

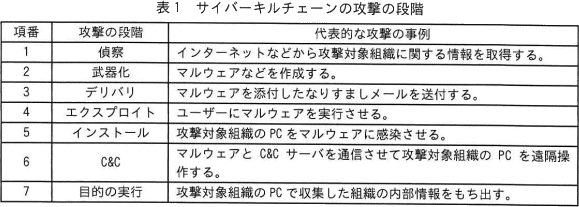

- ランサムウェアによる今回のインシデントは,表1に示すサイバーキルチェーンの攻撃の段階ではaまで完了したと考えられる。

Tさんは,情報システム部のU部長にZ社からの調査結果を伝え,PC-Sを初期化し,初期セットアップ後にSさんに返却することで,今回のインシデントへの対応を完了すると報告した。U部長は再発防止のために,R社のセキュリティ管理に関する評価をZ社に依頼するよう,Tさんに指示した。Tさんは,Z社にR社のセキュリティ管理の現状を説明し,評価を依頼した。

R社のセキュリティ管理に関する評価を実施したZ社は,ランサムウェア対策に加えて,特にインシデント対応と社員教育に関連した取組が不十分であると指摘した。Z社が指摘したR社のセキュリティ管理に関する課題の一部を表2に示す。

Tさんは,表3の改善策の候補を基に,インシデント対応に関する改善策の具体化を行った。Tさんが検討した,インシデント対応に関する改善策の具体化案を表4に示す。

〔社員教育に関する改善策の具体化〕

Tさんは,表3の改善策の候補を基に,社員教育に関する改善策の具体化を行った。Tさんが検討した,社員教育に関する改善策の具体化案を表5に示す。

また,R社でのインシデント発生を想定した訓練の実施を検討した。図1に示す一連のインシデント対応フローのうち,⑤全従業員を対象に実施すべき対応と,経営者を対象に実施すべき対応を中心に,ランサムウェアによるインシデントへの対応を含めたシナリオを作成することにした。

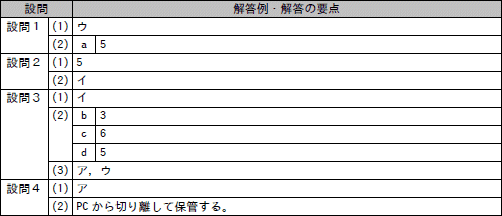

設問1

〔ランサムウェアによるインシデント発生〕について答えよ。

- 本文中の下線①について,PC-Sに対して直ちに実施すべき対策を解答群の中から選び,記号で答えよ。

- 本文中のaに入れる適切な攻撃の段階を表1の中から選び,表1の項番で答えよ。

解答群

- 怪しいファイルを削除する。

- 業務アプリケーションを終了する。

- ネットワークから切り離す。

- 表示されたメッセージに従う。

解答入力欄

- a:

解答例・解答の要点

- ウ

- a:5

解説

- 特定の種類のマルウェアは、コンピュータに感染した後、同じネットワークに所属する他のコンピュータと通信して、またはインターネット上のC&Cサーバと通信して感染を広げることがあります。マルウェアの決定的な証拠が見つかるまで待っていると、対応作業や被害に深刻な影響が出てしまうおそれがあるため、マルウェアに感染したと疑われる場合には、直ちに感染が疑われるコンピュータを「ウ:ネットワークから切り離す」ことで、マルウェアが通信をできないようにすることが重要です。

これにより、マルウェアを感染したコンピュータに封じ込め、他のコンピュータへの感染拡大を防ぐことができます。「ネットワークから切り離す」とは、具体的には、LANケーブルを引き抜く、Wi-Fi接続を切るなどです。- 誤り。怪しいファイルがランサムウェアかどうかはわからないため、むやみにファイルの削除をしてはいけません。ランサムウェア関連のファイルを消してしまった場合、その後の調査に支障を来す可能性もあります。

- 誤り。業務アプリケーションを終了しても、ランサムウェアは活動し続ける可能性があります。感染が疑われた場合は、そのままの状態で情報システム部など担当部署に連絡するのが鉄則です。

- 正しい。感染が疑われる場合は、まずネットワークから切り離すことが大切です。

- 誤り。金銭を支払っても暗号化が解除される保証はないので、表示されたメッセージに従ってはいけません。

- 〔aについて〕

Z社から受け取った調査結果の記述と表1「サイバーキルチェーンの攻撃の段階」を紐づけると以下のようになります。- ランサムウェアが,取引先を装った電子メールの添付ファイルに含まれていて,Sさんが当該ファイルを開いた結果,PC-Sにインストールされた。

⇒ 項番5 - PC-Sから,インターネットに向けて不審な通信が行われた痕跡はなかった。

⇒ 項番6

∴a=5 - ランサムウェアが,取引先を装った電子メールの添付ファイルに含まれていて,Sさんが当該ファイルを開いた結果,PC-Sにインストールされた。

設問2

〔セキュリティ管理に関する評価〕について答えよ。

- 表2中の項番3の課題に対応する改善策の候補を表3の中から選び,表3の項番で答えよ。

- 表3中の下線②について,PC上の不審な挙動を監視する仕組みの略称を解答群の中から選び,記号で答えよ。

解答群

- APT

- EDR

- UTM

- WAF

解答入力欄

解答例・解答の要点

- 5

- イ

解説

- 表2中の項番3は、種別が「インシデント対応」となっているため、表3でも種別が「インシデント対応」となっている項番2~6の中から選びます。表2項番3の指摘は「インシデント発生時の対応手順が整備されていない」という内容ですから、表3のうち、インシデント発生時の対応手順の整備に関する改善策が示されている項番5が対応する改善策となります。

∴5 - PC上の不審な挙動を監視する仕組みなので「イ:EDR」が適切です。

EDR(Endpoint Detection and Response)は、PCやサーバなどのネットワークのエンドポイントに位置する端末のセキュリティ対策を担うソフトウェアの総称です。管理サーバおよび端末に導入するエージェントで構成され、端末の状況や挙動ログを監視し、不審な挙動があれば管理サーバに通知したり脅威に対処したりする仕組みになっています。従来のマルウェア対策ソフトが、主にパターンマッチング方式によって既知のマルウェアがPCに侵入するのを防ぐことを目的としていたのに対し、EDRは既知のマルウェア対策に加え、挙動監視によって未知のマルウェアの検知、調査、封じ込めなどの機能を有している点が異なります。

したがって「イ」が正解です。- 誤り。APT(Advanced Persistent Threats)は、複数の攻撃方法を組み合わせて、特定の組織や個人に対して長期間にわたり持続的に行われるサイバー攻撃の総称です。

- 正しい。EDRは、PCなどの端末上のセキュリティを担うソリューションです。

- UTM(Unified Threat Management:統合脅威管理)は、迷惑メール対策やFW、アンチウイルス対策などのセキュリティ対策を集約したハードウェアです。ネットワーク監視によるセキュリティなので、PC上の不審な挙動は監視しません。

- WAF(Web Application Firewall)は、Webサーバの前段に設置することで、Webアプリケーションの脆弱性を悪用した攻撃からWebサーバを守るセキュリティ対策です。

【参考】

かつてのセキュリティ対策は社内と社外の間にファイアウォール(FW)やプロキシ等を設置して対策を行う「境界防御」が主流でしたが、テレワークが普及したことやクラウドを利用するケースが増えたことにより、境界防御では対応できなくなってきました。そこでゼロトラスト(直訳で「何も信頼しない」)が提唱されるようになりました。社外ネットワークはもちろん、社内ネットワークも信頼しない(=「信頼できるネットワークは存在しない」)という考えで、端末上のセキュリティ対策を強化する必要があるというものです。ゼロトラストを実現するためにEDRを導入することで、端末のセキュリティ対策を強化することができます。

設問3

〔インシデント対応に関する改善策の具体化〕について答えよ。

解答群

- CASB

- CSIRT

- MITM

- RADIUS

解答群

- 使用された攻撃手法

- 被害によって被った損害金額

- 被害を受けた機器の種類

- 被害を受けた組織の業種

解答入力欄

- b:

- c:

- d:

解答例・解答の要点

- イ

- b:3

- c:6

- d:5

- ア,ウ

解説

- インシデント対応を行う組織の略称なので「イ:CSIRT」が適切です。

CSIRT(Computer Security Incident Response Team:シーサート)は、企業内・組織内や政府機関に設置され、対象とする範囲でセキュリティ上の問題が起きていないかどうかを監視するとともに、発生したセキュリティインシデントについて対応するチームや組織の総称です。組織内のセキュリティインシデントに対処するチームは、組織内CSIRTと呼ばれます。

したがって「イ」が正解です。- 誤り。CASB(Cloud Access Security Broker:キャスビー)は、組織とクラウドサービスの間に単一のコントロールポイントを設け、クラウドサービスの利用状況を可視化し、制御し、一貫性のあるセキュリティポリシーを適用するセキュリティ対策です。クラウドサービスの利活用が進む中、クラウドのセキュリティを一括して行う対策として注目されています。

- 正しい。CSIRTはインシデント対応を行う組織の略称です。

- 誤り。MITM(Man-In-The-Middle:中間者攻撃)は、通信を行う2者間に割り込み、両者が交換する情報を自分のものとすり替えることによって、その後の通信を気付かれることなく盗聴する攻撃です。

- 誤り。RADIUSは、ユーザーからの要求に対してサーバなどが認証を行い、接続の可否を返す認証プロトコルです。

- 表4の具体案は、表3のインシデント対応に関する改善策を基に作成されたものなので、表3のうち種別が「インシデント対応」となっている項番2~6から選ぶことになります。

〔bcについて〕

表4項番3の記載は「R社で使用している情報機器を把握して関連する脆弱性情報を収集する」です。これに該当するものを表3のインシデント対応から探すと、前半部分の「情報機器を把握する」が、項番3の「PCやサーバ機器の資産目録を随時更新する」の具体案に相当し、後半部分の「関連する脆弱性情報を収集する」が、項番6の「脆弱性情報の収集方法を確立する」の具体案にそれぞれ対応します。したがって、空欄b、cには「3,6」が当てはまります。

∴bc=3,6

〔dについて〕

表4項番4の記載は「社内外の連絡体制を整理して文書化する」です。表3のインシデント対応から指示連絡系統に関する項番を探すと、項番5の「インシデント発生時の対応体制や手順を検討して明文化する」が対応していることがわかります。したがって、空欄dには「5」が当てはまります。

∴d=5 - セキュリティインシデント事例の調査において、調査すべき内容を選びます。この問題のポイントは、本調査が技術的な対策の改善を行うために実施されるという点です。技術的な対策ですから、ハードウェアやソフトウェアに適用されるセキュリティ対策に資する情報が調査の対象となります。選択肢の内容はすべての調査の対象となり得る内容ですが、「技術的な対策のため」という観点から見ると、「ア」の脅威の情報と「ウ」の脆弱性の情報は文句なしで対象となる情報である一方、「イ」「エ」は技術的な対策を考える上ではそれほど役に立つとは言えません。したがって、調査すべき情報としては「ア,ウ」の組合せが適切です。

∴ア,ウ

設問4

〔社員教育に関する改善策の具体化〕について答えよ。

解答入力欄

解答例・解答の要点

- ア

- PCから切り離して保管する (13文字)

解説

- インシデント対応フローは、図1にあるように、一般的に①検知/連絡受付、②トリアージ、③インシデントレスポンス(対応)、④報告/情報公開の流れで行われます。

- ①検知/連絡受付

- 発見したインシデントを報告する、または外部からインシデントの通報を受け付ける

- ②トリアージ

- インシデント対応の優先順位を付ける

- ③インシデントレスポンス(対応)

- トリアージで対応すべきと判断したインシデントに対して、事象を分析し、対応計画を検討し、対応を実施する。その後、報告者にその顛末を回答する

- ④報告/情報公開

- メディアや一般に向けたプレスリリースや監督官庁への報告を行う

従業員の誰もがインシデントを発見する可能性があり、また組織の窓口になっている部署では外部からの通報があるかもしれません。そのため、インシデントを検知したり通報を受けたりしたときに、速やかにCSIRTに連絡するための手順や基準は、全従業員に対して定着させるべき内容です。その他の選択肢は、CSIRTなどのインシデント対応を行う組織が行う内容です。

∴ア:検知/通知(受付) - ランサムウェアに対しては、定期的なバックアップを取得することによって感染時の復旧に備えることが基本的な対策となります。ランサムウェア対策として行うバックアップの留意事項として、バックアップした媒体とPCを常時接続していると、ランサムウェア被害に遭った場合にバックアップ媒体まで暗号化の対象になってしまい、いざというときに復旧に使えなくなる可能性が挙げられます。このため、バックアップに使用する装置・媒体は、バックアップ時のみPCと接続し、バックアップした後は、PCから切り離すように運用を取り決めておくことが大切です。

R社は個人情報取扱事業者なので、個人データの漏えい等を防ぐための安全確保措置を考えれば、バックアップ媒体は鍵の付いた場所に保管しておくことになるでしょう。PCから取り外して保管する旨が記述されていれば良いので、模範解答の「PCから切り離して保管する」のほかにも、「鍵付きのキャビネットに保管する」や「物理的に保護された場所に保管する」などでも良いと思います。

∴PCから切り離して保管する