応用情報技術者過去問題 平成23年特別 午後問9

⇄問題文と設問を画面2分割で開く⇱問題PDF問9 情報セキュリティ

サーバへのサイバー攻撃対策に関する次の記述を読んで,設問1~3に答えよ。

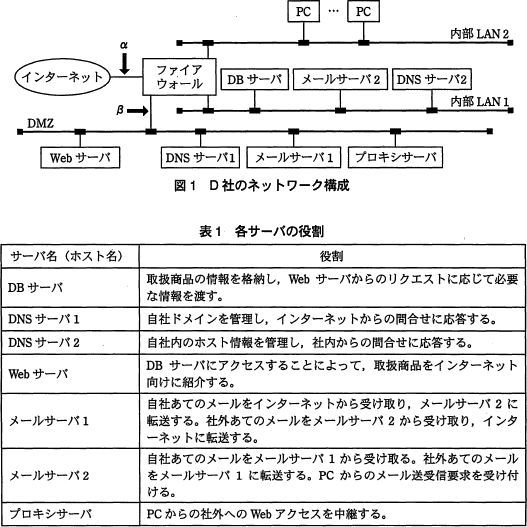

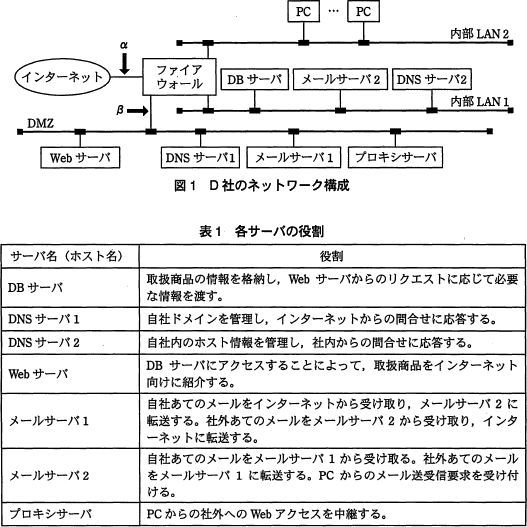

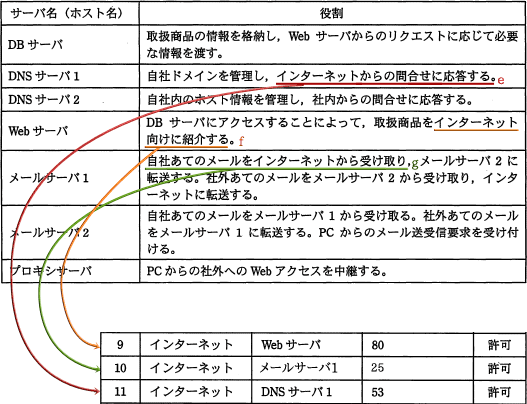

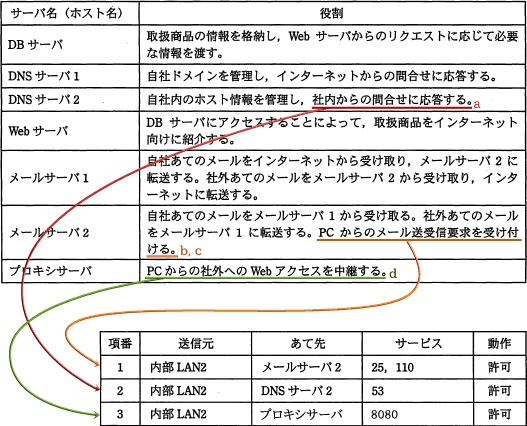

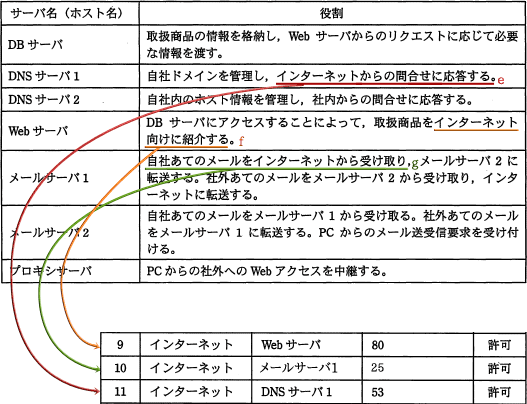

D社はおもちゃを扱う中堅商社であり,取扱商品を紹介するためにWebサーバやデータベースサーバ(DBサーバ)などを自社で運用している。D社のネットワーク構成を図1に,各サーバの役割を表1に示す。 あるとき,D社の顧客から"Webサイトが表示されない"と問合せがあった。原因を調査したところ,Webサーバが反応しない状態であったので,Webサイトの運営を一時中止して原因を探った。その結果,各サーバに対して,次のサイバー攻撃が行われていたことが判明した。

あるとき,D社の顧客から"Webサイトが表示されない"と問合せがあった。原因を調査したところ,Webサーバが反応しない状態であったので,Webサイトの運営を一時中止して原因を探った。その結果,各サーバに対して,次のサイバー攻撃が行われていたことが判明した。

〔ファイアウォールの設定変更〕

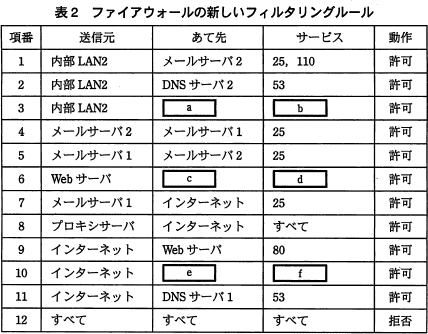

ファイアウォールの新しいフィルタリングルールを表2に示す。フィルタリングルールの設定は,次の方針で行うことにした。 〔ネットワーク型IDSの導入〕

〔ネットワーク型IDSの導入〕

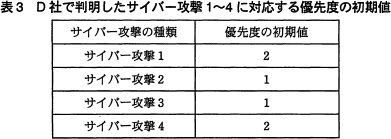

D社では,早期にサイバー攻撃を検知するために,ネットワーク型IDSを図1のαの位置に設置した。設置したIDSの概要は,次のとおりである。 D社では,IDSの優先度の設定は初期値のままとし,優先度が1,2のものを管理者に警告メールで通知する設定で,IDSの試験運用を開始した。

D社では,IDSの優先度の設定は初期値のままとし,優先度が1,2のものを管理者に警告メールで通知する設定で,IDSの試験運用を開始した。

試験運用を開始してすぐに,IDSから管理者あてに警告メールが大量に送られるようになった。警告メールが多いと,管理者が重要な警告を見落とすおそれがあることから,D社ではIDSの導入効果を維持したまま警告メールの件数を少なくするために,①IDSの設置位置を図1のβの位置に変更した。

D社はおもちゃを扱う中堅商社であり,取扱商品を紹介するためにWebサーバやデータベースサーバ(DBサーバ)などを自社で運用している。D社のネットワーク構成を図1に,各サーバの役割を表1に示す。

- 【サイバー攻撃1】

- Webサーバに対して,Webページを表示するためのリクエストが大量に送られ,CPUとメモリの使用率が許容限度を超えてしまっていた。

- 【サイバー攻撃2】

- DBサーバにアクセスするプログラムの不備を利用して,データベース上の情報に不正にアクセスしようとした形跡が,Webサーバにあった。

- 【サイバー攻撃3】

- DNSプログラムが確保したメモリサイズを超えた入力を与えて,管理者権限を奪おうとした形跡が,DNSサーバ1にあった。

- 【サイバー攻撃4】

- 使用可能なサービスを探した形跡が,DMZ内の各サーバにあった。

〔ファイアウォールの設定変更〕

ファイアウォールの新しいフィルタリングルールを表2に示す。フィルタリングルールの設定は,次の方針で行うことにした。

- インターネット以外のあて先は,ホスト名で指定する。

- 必要なサービスだけを通過させる。

- 通信パケットの送信元,あて先及びサービスの組合せによって,許可又は拒否の動作を指定することができる。

- 送信元,あて先には個別のホスト名又は"インターネット","DMZ","内部LAN1""内部LAN2"のネットワーク名又は"すベて"が指定できる。

- サービスにはポート番号(複数指定可)又は"すべて"が指定できる。ポート番号は,SMTPは25,DNSは53,HTTPは80,POP3は110,DBサーバへのアクセスは1521,プロキシサーバへのアクセスは8080とする。

- 項番が小さいものから順に調べて,最初に一致したルールが適用される。

D社では,早期にサイバー攻撃を検知するために,ネットワーク型IDSを図1のαの位置に設置した。設置したIDSの概要は,次のとおりである。

- 不正侵入の特徴的なパターンをシグネチャとして事前に登録し,検知した脅威の種類を示すシグネチャの識別子,脅威の名称,詳細な通信内容などをログに記録するとともに,管理者あてに警告メールで通知する機能をもつ。

- 検知されるサイバー攻撃には,4段階の優先度(優先して対応する必要性の度合い)が付与されている。優先度は,優先度1が最も高く,優先度4が最も低い。

試験運用を開始してすぐに,IDSから管理者あてに警告メールが大量に送られるようになった。警告メールが多いと,管理者が重要な警告を見落とすおそれがあることから,D社ではIDSの導入効果を維持したまま警告メールの件数を少なくするために,①IDSの設置位置を図1のβの位置に変更した。

設問1

サイバー攻撃1~4について,その名称を解答群の中から選び,記号で答えよ。

解答群

- DoS攻撃

- SQLインジェクション

- ソーシャルエンジニアリング

- トロイの木馬

- バッファオーバーフロー攻撃

- ポートスキャン

解答入力欄

- サイバー攻撃1:

- サイバー攻撃2:

- サイバー攻撃3:

- サイバー攻撃4:

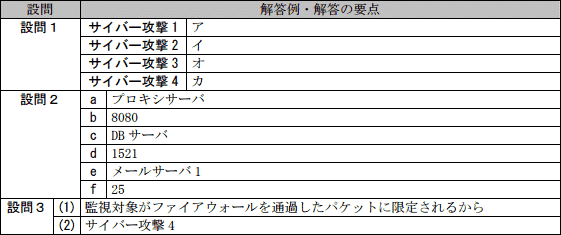

解答例・解答の要点

- サイバー攻撃1:ア

- サイバー攻撃2:イ

- サイバー攻撃3:オ

- サイバー攻撃4:カ

解説

選択肢の各攻撃は以下の特徴をもちます。

本文中の「リクエストが大量に送られ…使用率が許容限度を超えてしまっていた」という記述からDoS攻撃と判断できます。

∴ア:DoS攻撃

〔サイバー攻撃2について〕

本文中の「プログラムの不備を利用して」「データベースに不正アクセス」「形跡がWebサーバに」という記述からSQLインジェクションと判断できます。

∴イ:SQLインジェクション

〔サイバー攻撃3について〕

本文中の「確保したメモリサイズを超えた入力を与えて」という記述からバッファオーバーフロー攻撃と判断できます。

∴オ:バッファオーバーフロー攻撃

〔サイバー攻撃4について〕

本文中の「使用可能なサービスを探した」という記述からポートスキャンと判断できます。

∴カ:ポートスキャン

- DoS攻撃

- 通常ではありえない数のリクエストや応答パケットをサーバに送信することでサーバやネットワーク回線を過負荷状態にし、サーバのシステムダウンや応答停止などの障害を意図的に引き起こす攻撃。

- SQLインジェクション

- Webアプリケーションに対してデータベースへの命令文を構成する不正な入力データを与え、Webアプリケーションが想定していないSQL文を意図的に実行させることでデータベースを破壊したり情報を不正取得したりする攻撃。

- ソーシャルエンジニアリング

- 情報通信技術の方法を用いるのではなく、人のミスや心理的な隙に付け込むことでパスワードなどの秘密情報を不正に取得する方法の総称。関係者を装って電話でパスワードを聞き出す(なりすまし)、肩越しに画面やキー入力を見る(ショルダーハッキング)、プリンターやデスクやごみ箱に残された書類を漁る(トラッシング)などの行為がこれに該当する。

- トロイの木馬

- 一見通常の動作をしているように見せかけておいて、裏ではOSの設定変更,パスワードの窃盗,外部からの遠隔操作の踏み台になるなどの悪意のある動作を秘密裏に行うコンピュータウィルス。

- バッファオーバーフロー攻撃

- 攻撃者が故意にプログラムが確保したメモリ領域(バッファ)よりも大きなデータを読み込ませることで、メモリ領域からあふれた部分に不正なデータを書き込ませ、システムへの侵入や管理者権限の取得を試みる攻撃。

- ポートスキャン

- コンピュータやルータのアクセス可能な通信ポートを外部から調査する行為。スキャン対象の応答によってOSの種類、稼働しているサービスとそのバージョンなどの情報が得られるため、不正アクセスを行うための下調べや、脆弱性検査などの目的で実施される。

本文中の「リクエストが大量に送られ…使用率が許容限度を超えてしまっていた」という記述からDoS攻撃と判断できます。

∴ア:DoS攻撃

〔サイバー攻撃2について〕

本文中の「プログラムの不備を利用して」「データベースに不正アクセス」「形跡がWebサーバに」という記述からSQLインジェクションと判断できます。

∴イ:SQLインジェクション

〔サイバー攻撃3について〕

本文中の「確保したメモリサイズを超えた入力を与えて」という記述からバッファオーバーフロー攻撃と判断できます。

∴オ:バッファオーバーフロー攻撃

〔サイバー攻撃4について〕

本文中の「使用可能なサービスを探した」という記述からポートスキャンと判断できます。

∴カ:ポートスキャン

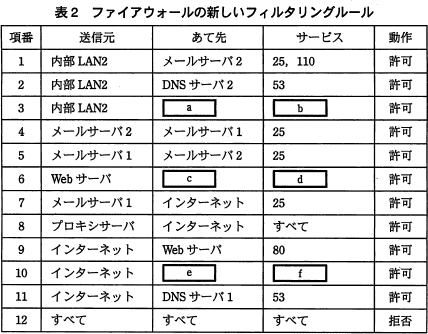

設問2

D社で実施したファイアウォールの設定変更について,表2中のa~fに入れる適切な字句を答えよ。

解答入力欄

- a:

- b:

- c:

- d:

- e:

- f:

解答例・解答の要点

- a:プロキシサーバ

- b:8080

- c:DBサーバ

- d:1521

- e:メールサーバ1

- f:25

解説

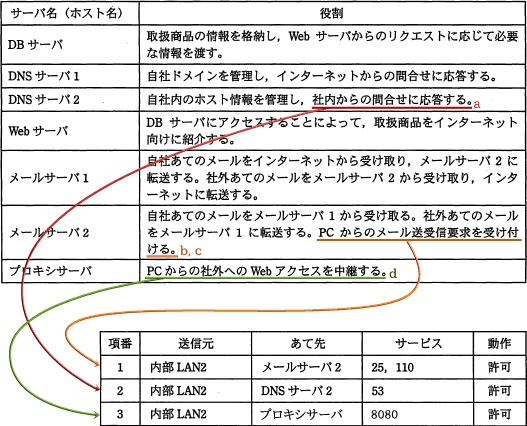

〔abについて〕

このフィルタリングルールの送信元に指定されている内部LAN2はPCが設置されているセグメントです。表1「各サーバの役割」からPCが送信元となる通信を抜き出すと、

したがってあて先がプロキシサーバ、サービスは8080番になります。

∴a=プロキシサーバ

b=8080 〔cdについて〕

〔cdについて〕

表1のWebサーバの説明に「DBサーバにアクセスすることによって…」とあり、さらにDBサーバの説明にも「Webサーバからのリクエストに応じて…」とあることからWebサーバからDBサーバへの通信が必要になることが分かります。D社のネットワーク構成ではWebサーバはDMZ、DBサーバは内部LAN1とそれぞれ異なるセグメントに設置されているため、FWにはWebサーバから送出されるDBサーバ宛ての通信パケットを許可するルールが必要になります。

本文中の記述にDBサーバのアクセスは1521と指名されているため、項番6のルールのあて先はDBサーバ、サービスを1521番とするのが適切です。

∴c=DBサーバ

d=1521

〔efについて〕

同じように表1からインターネット上の任意のホスト(以下、外部ホスト)を送信元とし、D社のネットワークに接続する通信を抜きだすと、

∴e=メールサーバ1

f=25

このフィルタリングルールの送信元に指定されている内部LAN2はPCが設置されているセグメントです。表1「各サーバの役割」からPCが送信元となる通信を抜き出すと、

- PCからDNSサーバ2への社内ホスト名前解決要求(DNS/53)

- PCからメールサーバ2へのメール転送(SMTP/25)

- PCからメールサーバ2へのメール受信要求(POP/110)

- PCからプロキシサーバへのインターネット接続要求(プロキシ/8080)

したがってあて先がプロキシサーバ、サービスは8080番になります。

∴a=プロキシサーバ

b=8080

表1のWebサーバの説明に「DBサーバにアクセスすることによって…」とあり、さらにDBサーバの説明にも「Webサーバからのリクエストに応じて…」とあることからWebサーバからDBサーバへの通信が必要になることが分かります。D社のネットワーク構成ではWebサーバはDMZ、DBサーバは内部LAN1とそれぞれ異なるセグメントに設置されているため、FWにはWebサーバから送出されるDBサーバ宛ての通信パケットを許可するルールが必要になります。

本文中の記述にDBサーバのアクセスは1521と指名されているため、項番6のルールのあて先はDBサーバ、サービスを1521番とするのが適切です。

∴c=DBサーバ

d=1521

〔efについて〕

同じように表1からインターネット上の任意のホスト(以下、外部ホスト)を送信元とし、D社のネットワークに接続する通信を抜きだすと、

- 外部ホストからDNSサーバ1へのD社ドメインに対する名前解決要求(DNS/53)

- 外部ホストからWebサーバに対するHTTPリクエスト(HTTP/80)

- 外部ホストからメールサーバ1へのメール転送(外部ホストからのメール受付)(SMTP/25)

∴e=メールサーバ1

f=25

設問3

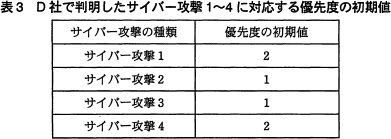

IDSから管理者あてに送られる警告メールの大量発生後に,D社が実施した対策について,(1),(2)に答えよ。

解答入力欄

解答例・解答の要点

- 監視対象がファイアウォールを通過したパケットに限定されるから (30文字)

- サイバー攻撃4

解説

- IDS(Intrusion Detection System,侵入検知システム)は、ネットワークやホストをリアルタイムで監視し、異常を検知した場合に管理者に通知するなどの処置を行うシステムです。

αの位置に設置するとインターネットからのD社への攻撃を全て検出することができますが、ファイアウォールで遮断されてD社ネットワーク内に届かない、実質的に無影響なパケットも監視対象となります。そのため本文中にも記述されているように検出回数がいたずらに多くなり、管理者が本当に危険な警告を見落とす可能性が出てきます。

IDSをβの位置に移すことで、FWを通過しD社内のネットワークに到達したパケットのみがIDSの監視対象になります。これによってIDSの負荷も減り、実際に不正アクセスの可能性がある通信だけが警告メールとして通知されるようになります。

∴監視対象がファイアウォールを通過したパケットに限定されるから - IDSをFWの後に移設したことで警告メールが減るのは、その攻撃がFWによってある程度遮断されるからと考えることができます。

サイバー攻撃1,2ではインターネットからWebサーバのHTTPサービスに向けた攻撃パケットが送られます。FWのフィルタリングルールでは項番9によってこの通信を許可しているため、FWはこの攻撃パケットを遮断せずに通過させます。つまりβの位置に移動したからといってIDSからの警告メール数は変わらないと判断できます。

またサイバー攻撃3はインターネットからDNSサーバ1のDNSサービスに向けた攻撃パケットが送られます。FWのフィルタリングルールでは項番11によってこの通信を許可しているため、同じくIDSからの警告メール数は変わらないと判断できます。

最後のサイバー攻撃4では、使用可能なサービスを探すという目的で様々なポート番号を指定したパケットがDMZ上の各サーバに送られてきます。FWのフィルタリングルールでは項番11までに該当しない通信については項番12が適用され通過が拒否されます。このため公開しているサーバとそのサービスの組合せ以外をあて先とするインターネットからのパケットは全てFWにて遮断されることになります。この仕組みによりサイバー攻撃4の攻撃パケットのほとんどがFWに遮断されるため、IDSからの警告メールは減少します。

∴サイバー攻撃4