応用情報技術者過去問題 令和3年春期 午後問1

⇄問題文と設問を画面2分割で開く⇱問題PDF問1 情報セキュリティ

DNSのセキュリティ対策に関する次の記述を読んで,設問1~3に答えよ。

R社は,Webサイト向けソフトウェアの開発を主業務とする,従業員約50名の企業である。R社の会社概要や事業内容などをR社のWebサイト(以下,R社サイトという)に掲示している。

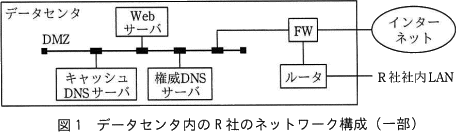

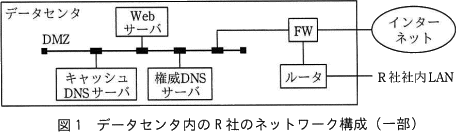

R社内からインターネットへのアクセスは,R社が使用するデータセンタを経由して行われている。データセンタのDMZには,R社のWebサーバ,権威DNSサーバ,キャッシュDNSサーバなどが設置されている。DMZは,ファイアウォール(以下,FWという)を介して,インターネットとR社社内LANの両方に接続している。データセンタ内のR社のネットワーク構成の一部を図1に示す。 R社サイトは,データセンタ内のWebサーバで運用され,インターネットからR社サイトへは,HTTP Over TLS(以下,HTTPSという)によるアクセスだけが許されている。

R社サイトは,データセンタ内のWebサーバで運用され,インターネットからR社サイトへは,HTTP Over TLS(以下,HTTPSという)によるアクセスだけが許されている。

〔インシデントの発生〕

ある日,R社の顧客であるY社の担当者から,"社員のPCが,R社サイトに埋め込まれていたリンクからマルウェアに感染したと思われる"との連絡を受けた。Y社は,Y社が契約しているISPであるZ社のDNSサーバを利用していた。

R社情報システム部のS部長は,部員のTさんに,R社のネットワークのインターネット接続を一時的に切断し,マルウェア感染の状況について調査するように指示した。Tさんが調査した結果,R社の権威DNSサーバ上の,R社のWebサーバのAレコードが別のサイトのIPアドレスに改ざんされていることが分かった。R社のキャッシュDNSサーバとWebサーバには,侵入や改ざんされた形跡はなかった。

Tさんから報告を受けたS部長は,①Y社のPCがR社の偽サイトに誘導され,マルウェアに感染した可能性が高いと判断した。

〔当該インシデントの原因調査〕

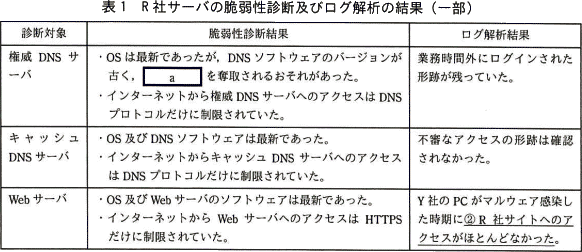

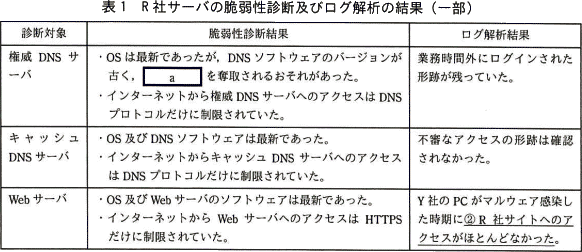

S部長は,当該インシデントの原因調査のために,R社の権威DNSサーバ,キャッシュDNSサーバ及びWebサーバの脆弱性診断及びログ解析を実施するよう,Tさんに指示した。Tさんは外部のセキュリティ会社の協力を受けて,脆弱性診断とログ解析を実施した。診断結果の一部を表1に示す。 診断結果を確認したS部長は,R社の権威DNSサーバのDNSソフトウェアの脆弱性を悪用した攻撃によってaが奪取された可能性が高いと考え,早急にその脆弱性への対応を行うようにTさんに指示した。

診断結果を確認したS部長は,R社の権威DNSサーバのDNSソフトウェアの脆弱性を悪用した攻撃によってaが奪取された可能性が高いと考え,早急にその脆弱性への対応を行うようにTさんに指示した。

Tさんは,R社の権威DNSサーバのDNSソフトウェアの脆弱性は,ソフトウェアベンダが提供する最新版のソフトウェアで対応可能であることを確認し,当該ソフトウェアをアップデートしたことをS部長に報告した。S部長はTさんに,R社の権威DNSサーバ上のR社のWebサーバのAレコードを正しいIPアドレスに戻し,R社のネットワークのインターネット接続を再開させたが,Y社のPCからR社サイトに正しくアクセスできるようになるまで,③しばらく時間が掛かった。R社は,Y社に謝罪するとともに,当該インシデントについて経緯などをとりまとめて,R社サイトなどを通じて,顧客を含む関係者に周知した。

〔セキュリティ対策の検討〕

S部長は,R社の権威DNSサーバに対する④同様なインシデントの再発防止に有効な対策と,R社のキャッシュDNSサーバ及びWebサーバに対するセキュリティ対策の強化を検討するように,Tさんに指示した。

Tさんは,R社のWebサーバが使用しているデジタル証明書が,ドメイン名の所有者であることが確認できるDV(Domain Validation)証明書であることが問題と考えた。そこでTさんは,EV(Extended Validation)証明書を導入することを提案した。R社のWebサーバにEV証明書を導入し,WebブラウザでR社サイトにHTTPSでアクセスすると,R社のbを確認できる。

またTさんは,⑤R社のキャッシュDNSサーバがインターネットから問合せ可能であることも問題だと考えた。その対策として,FWの設定を修正してR社社内LANからだけ問合せ可能とすることを提案した。また,R社のキャッシュDNSサーバに,偽のDNS応答がキャッシュされ,R社の社内LAN上のPCがインターネット上の偽サイトに誘導されてしまう,cの脅威があると考えた。DNSソフトウェアの最新版を確認したところ,ソースポートのランダム化などに対応していることから,この脅威については対応済みとして報告した。

R社は,Webサイト向けソフトウェアの開発を主業務とする,従業員約50名の企業である。R社の会社概要や事業内容などをR社のWebサイト(以下,R社サイトという)に掲示している。

R社内からインターネットへのアクセスは,R社が使用するデータセンタを経由して行われている。データセンタのDMZには,R社のWebサーバ,権威DNSサーバ,キャッシュDNSサーバなどが設置されている。DMZは,ファイアウォール(以下,FWという)を介して,インターネットとR社社内LANの両方に接続している。データセンタ内のR社のネットワーク構成の一部を図1に示す。

〔インシデントの発生〕

ある日,R社の顧客であるY社の担当者から,"社員のPCが,R社サイトに埋め込まれていたリンクからマルウェアに感染したと思われる"との連絡を受けた。Y社は,Y社が契約しているISPであるZ社のDNSサーバを利用していた。

R社情報システム部のS部長は,部員のTさんに,R社のネットワークのインターネット接続を一時的に切断し,マルウェア感染の状況について調査するように指示した。Tさんが調査した結果,R社の権威DNSサーバ上の,R社のWebサーバのAレコードが別のサイトのIPアドレスに改ざんされていることが分かった。R社のキャッシュDNSサーバとWebサーバには,侵入や改ざんされた形跡はなかった。

Tさんから報告を受けたS部長は,①Y社のPCがR社の偽サイトに誘導され,マルウェアに感染した可能性が高いと判断した。

〔当該インシデントの原因調査〕

S部長は,当該インシデントの原因調査のために,R社の権威DNSサーバ,キャッシュDNSサーバ及びWebサーバの脆弱性診断及びログ解析を実施するよう,Tさんに指示した。Tさんは外部のセキュリティ会社の協力を受けて,脆弱性診断とログ解析を実施した。診断結果の一部を表1に示す。

Tさんは,R社の権威DNSサーバのDNSソフトウェアの脆弱性は,ソフトウェアベンダが提供する最新版のソフトウェアで対応可能であることを確認し,当該ソフトウェアをアップデートしたことをS部長に報告した。S部長はTさんに,R社の権威DNSサーバ上のR社のWebサーバのAレコードを正しいIPアドレスに戻し,R社のネットワークのインターネット接続を再開させたが,Y社のPCからR社サイトに正しくアクセスできるようになるまで,③しばらく時間が掛かった。R社は,Y社に謝罪するとともに,当該インシデントについて経緯などをとりまとめて,R社サイトなどを通じて,顧客を含む関係者に周知した。

〔セキュリティ対策の検討〕

S部長は,R社の権威DNSサーバに対する④同様なインシデントの再発防止に有効な対策と,R社のキャッシュDNSサーバ及びWebサーバに対するセキュリティ対策の強化を検討するように,Tさんに指示した。

Tさんは,R社のWebサーバが使用しているデジタル証明書が,ドメイン名の所有者であることが確認できるDV(Domain Validation)証明書であることが問題と考えた。そこでTさんは,EV(Extended Validation)証明書を導入することを提案した。R社のWebサーバにEV証明書を導入し,WebブラウザでR社サイトにHTTPSでアクセスすると,R社のbを確認できる。

またTさんは,⑤R社のキャッシュDNSサーバがインターネットから問合せ可能であることも問題だと考えた。その対策として,FWの設定を修正してR社社内LANからだけ問合せ可能とすることを提案した。また,R社のキャッシュDNSサーバに,偽のDNS応答がキャッシュされ,R社の社内LAN上のPCがインターネット上の偽サイトに誘導されてしまう,cの脅威があると考えた。DNSソフトウェアの最新版を確認したところ,ソースポートのランダム化などに対応していることから,この脅威については対応済みとして報告した。

設問1

本文中の下線①で,Y社のPCがR社の偽サイトに誘導された際に,Y社のPCに偽のIPアドレスを返した可能性のあるDNSサーバを,解答群の中から全て選び,記号で答えよ。

解答群

- DNSルートサーバ

- R社のキャッシュDNSサーバ

- R社の権威DNSサーバ

- Z社のDNSサーバ

解答入力欄

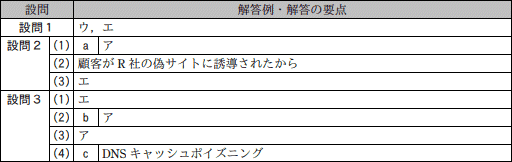

解答例・解答の要点

- ウ,エ

解説

まず、権威DNSサーバとキャッシュDNSサーバの違いについて確認しておきます。

ア(DNSルートサーバ)は、R社の権威DNSサーバまでの反復問合せが正常に行われているので誤り、イ(R社のキャッシュDNSサーバ)は、Y社からR社サイトへのアクセスでは使用されないので誤りです。

∴ウ(R社の権威DNSサーバ)、エ(Z社のDNSサーバ)

※Aレコードはドメイン名・ホスト名に対応するIPアドレスを登録するリソースレコードです

- 権威DNSサーバ

- ドメインの名前解決の情報を保持し、外部からの問合せに対して自身が保持する情報を応答する

- キャッシュDNSサーバ

- ドメインの名前解決の情報をもたず、外部に問い合わせを行って、その結果をクライアントに返す。結果はキャッシュとして一定時間保持しておく

- Y社の社員がブラウザでR社サイトのURLにアクセスする

- ブラウザはR社サイトのIPアドレスを取得するため、ドメインの名前解決をZ社のDNSサーバ(キャッシュサーバ)に依頼する

- Z社のDNSサーバは、キャッシュがあればそれをブラウザに返す。キャッシュがなければ反復問合せを行い、最終的にR社の権威DNSサーバから得られた結果をブラウザに返す

- ブラウザは受け取ったIPアドレスにアクセスする

ア(DNSルートサーバ)は、R社の権威DNSサーバまでの反復問合せが正常に行われているので誤り、イ(R社のキャッシュDNSサーバ)は、Y社からR社サイトへのアクセスでは使用されないので誤りです。

∴ウ(R社の権威DNSサーバ)、エ(Z社のDNSサーバ)

※Aレコードはドメイン名・ホスト名に対応するIPアドレスを登録するリソースレコードです

設問2

〔当該インシデントの原因調査〕について,(1)~(3)に答えよ。

a に関する解答群

- 管理者権限

- シリアル番号

- デジタル証明書

- 利用者パスワード

(3) に関する解答群

- DNSルートサーバ

- R社のキャッシュDNSサーバ

- R社の権威DNSサーバ

- Z社のDNSサーバ

解答入力欄

- a:

解答例・解答の要点

- a:ア

- 顧客がR社の偽サイトに誘導されたから (18文字)

- エ

解説

- 〔aについて〕

権威DNSサーバのAレコードを改ざんするために必要なものが当てはまります。逆を言えばこれを入手できればDNSサーバの情報の改ざんをすることができるということです。これに該当するものは「管理者権限」のみです。

DNSサーバの管理者権限があれば、ファイルの編集を含む任意のコマンドを実行することができ、DNS情報(DNSゾーンファイル)の書き換えも可能となります。

表1内の「業務時間外にログインされた形跡が残っていた」という記述から、管理者権限によりリモートセッションを許可、リモートログイン、ファイル編集という手順でDNS情報の書き換えを行ったものと推察されます。- 正しい。

- シリアル番号とはDNS情報を変更した際に増加させるSOAレコードの値のことです。この値を取得してもDNS情報の書き換えはできません。

- デジタル証明書はDNSサーバの認証に使うものなので誤りです。

- 単なる利用者(一般ユーザ)の権限ではDNS情報の書き換えはできないこと、パスワードだけ入手してもユーザIDがわからなければ無意味なので適切ではないと言えます。

- R社の権威DNSサーバのAレコードが改ざんされていたので、ある一定の時期は外部からの名前解決要求に対して偽のIPアドレスを応答し続けていたということになります。したがって、Y社の社員のみならず、R社サイトにアクセスしようとした他の顧客も偽のIPアドレスによりR社の偽サイトに誘導されていたと考えられます。R社サイトへのアクセスがほとんどなかったのはこのためです。

全部のアクセスではなくて"ほとんど"のアクセスとなっているのは、正しいIPアドレスのキャッシュが残っていた一部のDNSサーバを利用していた者と、R社の社内LANからプライベートIPアドレスで直アクセスしていた人は正規のR社サイトに繋がっていたからでしょう。

∴顧客がR社の偽サイトに誘導されたから - キャッシュDNSサーバは、権威DNSサーバに行った問い合わせ結果を一定時間キャッシュとして保持し、そのキャッシュの有効期限内に再度同じドメインについて問い合わせがあった場合には、権威DNSサーバに問い合わせることなくキャッシュの情報をクライアントに返します。そして、キャッシュが切れれば再び権威DNSサーバに問い合わせを行います。

この仕組みにより、R社の権威DNSサーバのAレコードが正しいIPアドレスに戻されても、キャッシュの有効期限が切れるまでは従前の(偽の)IPアドレスが返されるので、アクセス先が正しいR社サイトに戻るまでには一定の時間を要することになります。

設問1の名前解決の流れで説明した通り、Y社にとって名前解決を一任するキャッシュDNSサーバはZ社のDNSサーバですから、Y社のPCが正しいR社サイトにアクセスできるようになるまで、しばらく時間が掛かったのはキャッシュが「Z社のDNSサーバ」に残っていたからです。

∴エ:Z社のDNSサーバ

設問3

〔セキュリティ対策の検討〕について,(1)~(4)に答えよ。

(1) に関する解答群

- 逆引きDNSレコードを設定する。

- シリアル番号の桁数を増やす。

- ゾーン転送を禁止する。

- 定期的に脆弱性検査と対策を実施する。

b に関する解答群

- 会社名

- 担当者の電子メールアドレス

- 担当者の電話番号

- デジタル証明書の所有者

(3) に関する解答群

- DDoS攻撃

- SQLインジェクション攻撃

- パスワードリスト攻撃

- 水飲み場攻撃

解答入力欄

- b:

- c:

解答例・解答の要点

- エ

- b:ア

- ア

- c:DNSキャッシュポイズニング (14文字)

解説

- 本問では、DNSソフトウェアの脆弱性を悪用した攻撃によってDNSサーバの管理者権限が奪取されています。表1の権威DNSサーバの行を見ると「DNSソフトウェアのバージョンが古く…」と記載されており、既知の脆弱性であったにもかかわらず、それに気付かず何のリスク対策もしないまま運用されていたことがわかります。

脆弱性診断を定期的に実施し、適切な対策を講じていれば防ぐことのできたインシデントですから、同様のインシデントを起こさないための再発防止策としては「定期的に脆弱性検査と対策を実施する」という対策が有効となります。- 逆引きDNSレコード(PTRレコード)とは、通常の名前解決(正引き)とは反対に、IPアドレスからドメイン名・ホスト名を取得するために登録するリソースレコードです。正引きと逆引きを照合することで簡易的な認証にはなりますが、利用者が管理者権限を奪取されるという今回の問題には有効とは言えません。

- シリアル番号の桁数はセキュリティと関係ありません。

- ゾーン転送とはプライマリDNSサーバ(主系)とセカンダリDNSのサーバ(従系)においてDNS情報の同期するために行われる、プライマリDNSサーバからセカンダリDNSのサーバへのDNS情報の受渡しです。今回のインシデントの原因とは関係ありません。

- 正しい。

- 〔bについて〕

EV証明書を導入したときにR社サイトにおいて確認できるようになることが当てはまります。

EV(Extended Validation)証明書は、証明書発行の際に申請組織が法的・物理的に実在するかを厳格に審査した上で発行されるサーバ証明書です。実在の確認は、登記事項証明書、企業情報データベースおよび電話などで行います。EV証明書は Organization Name フィールドに「完全な法的組織名」を記載することが必須となっていて、2021年7月現在、PCブラウザ(一部を除く)でアドレスバーの鍵マークをクリックしたときに組織名(英語)が表示されるので、DV証明書と比較して利用者からの信頼性が高くなります。

したがって空欄には「会社名」が当てはまります。

∴b=ア:会社名 - キャッシュDNSサーバが外部に公開されていると、攻撃者から受けたDNSクエリを処理してしまうことになります。このため、攻撃者が大量のDNSクエリを送り付けるDDoS攻撃が成立する可能性があります。

例えば、公開されているキャッシュDNSサーバを悪用した攻撃として、ランダムサブドメイン攻撃(DNS水責め攻撃)というものがあります。DDoS攻撃の一種で、実際には存在しない多数のサブドメイン(例えば、a.example.com、b.example.com、…)に対するDNSクエリを発行することで、権威DNSサーバへの問合せを意図的に大量発生させる攻撃です。この攻撃を受けた権威DNSサーバは、過負荷状態となりサーバダウンやサービス停止に陥ってしまう可能性があります。権威DNSサーバがダウンすると、管理下のドメインの名前解決ができなくなるためWebサイトの利用に影響を与えます。またDNSアンプ攻撃等の反射系DDoS攻撃の踏み台に使われてしまうこともあります。当然のことながら単純に大量のパケットを送り付けるDDoS攻撃の標的にもなり得ます。- 正しい。

- SQLインジェクションは、Webアプリケーションへの入力データとしてデータベースへの命令文を構成する文字を与え、想定外のSQL文を意図的に実行させてデータベースを不正操作する攻撃です。キャッシュDNSサーバの公開とは無関係です。

- パスワードリスト攻撃は、あるサイトに対する攻撃などによって得られたIDとパスワードのリストを用いて、別のサイトへの不正ログインを試みる攻撃です。キャッシュDNSサーバの公開とは無関係です。

- 水飲み場攻撃は、特定の組織や人に狙いを定める標的型攻撃の一つで、標的ユーザが良く利用するWebサイトにドライブバイダウンロードのコードなどを仕込み、アクセスした標的ユーザをマルウェアに感染させる攻撃です。本攻撃が成立するにはWebサイトの改ざんが必要となりますが、キャッシュDNSサーバが公開されているというだけでは、今回のように管理者権限が奪われることはまずあり得ないので誤りです。

- 〔cについて〕

キャッシュDNSサーバに偽のキャッシュ情報が登録される、そのキャッシュDNSサーバの利用者が別のサイトに誘導される、ポートのランダム化が対策となるとくれば「DNSキャッシュポイズニング」です。

DNSキャッシュポイズニングは、キャッシュDNSサーバに攻撃者が用意した偽のキャッシュを登録させ、そのキャッシュDNSサーバを利用したユーザを悪意のあるサイトに誘導する行為です。午前問題でも頻出ですので、答えておきたいところです。

∴c=DNSキャッシュポイズニング